Inhalt:

- Internet of Things: Schon wieder ein aufgeschwatzter Verblödungs-Hype der Industrie?

- Vom Empfang einer SPAM-Mail bis zum Einbruch in ein Computernetzwerk

- Schlusswort

1. Internet of Things: Schon wieder ein aufgeschwatzter Verblödungs-Hype der Industrie?

Ein neuer Hype ist seit einiger Zeit wieder in aller Munde!

“Internet of Things” oder wie wir es auf deutsch sagen, “Internet der Dinge” oder einfach nur kurz, IoT!

Wikipedia sagt zu IoT folgendes:

“Der Begriff Internet der Dinge (IdD) (englischInternet of Things, Kurzform: IoT) beschreibt, dass der (Personal) Computer zunehmend als Gerät verschwindet und durch „intelligente Gegenstände“ ersetzt wird. Statt – wie derzeit – selbst Gegenstand der menschlichen Aufmerksamkeit zu sein, soll das „Internet der Dinge“ den Menschen bei seinen Tätigkeiten unmerklich unterstützen. Die immer kleineren eingebetteten Computer sollen Menschen unterstützen, ohne abzulenken oder überhaupt aufzufallen. So werden z. B. miniaturisierte Computer, sogenannte Wearables, mit unterschiedlichen Sensoren direkt in Kleidungsstücke eingearbeitet.”

Ich nenne es nur “Die bisher nie dagewesene, totale Überwachung”. Wenn die Industrie die Sicherheit so ernst nimmt wie bisher, dann nenne ich das zusätzlich “Die bisher nie dagewesene, totale Überwachung, welche ausser Kontrolle geraten wird.”

In diesem Beitrag geht es mir aber nicht darum, erneut einen Beitrag zu einem Hype zu leisten, dessen zahllose Beiträge, Events, Messeauftritte und gezielte Medienschlagzeilen überwiegend positive und in die Zukunft gerichtet eher hoffnungsvolle Vor-Bilanzen versprechen mögen. Kein wunder, denn es brauch immer wieder einen neuen Hype, ein Zugpferd der Industrie, um den Käufer auf dem B2B und B2C Markt ständig bei Laune zu halten. So ist nunmal das Konsumsystem aufgebaut und Stillstand heisst Rückstand im Kapitalismus. Ich persönlich finde all dies einen riesen Quatsch für die Menschheit und eine Riesen-Chance für die Überwachungsaparatur, die uns heute nicht mehr mit Peitschen und Söldnern versklaven, sondern stillschweigend, einschleichend mit Gadgets, technischer Verblendung und dem Glauben, wir müssten alle mitziehen um in der Gesellschaft weiterhin ein Recht auf Akzeptanz und Existenz zu haben. Wie gut dass all das nicht so schnell voranschreitet, sonst müsste ich meine Oma zu ihrem nächsten Geburtstag womöglich eine Smart-Watch oder ein Kühlschrank mit eingebautem Tablet, der ihr jeden Tag neue Kochrezepte vorschlägt, kaufen. Dabei kennt meine Oma mehr Rezepte aus dem FF als jeder Online-Kochredakteur. Wir verblöden regelrecht, wenn wir meinen, dass wir einen Kühlschrank brauchen, der uns MP3s abspielt oder den Inhalt des Inventars vorliest und per RFID nennen kann, wann der Erdbeerjoghurt anfangen wird, nach Ablauf des Haltbarkeitsdatums zu leben. So manches Kind in Afrika würde alles dafür geben, um einen abgelaufenen Becher Erdbeerjoghurt zu bekommen.

Ich persönlich liebe Technik und all die Erfindungen unserer Zeit und so manche meinen, ich käme aus Nerdistan, aber ich bin wohl zu ehrlich und sage, wann die Kirche im Dorf bleiben muss. Denn während wir versuchen das StarTrek Zeitalter zu erreichen, lassen wir 2/3 der Weltbevölkerung in Armut versinken und 1/3 verhungern. Zugegeben darf ich mich glücklich schätzen, was das betrifft.

Das Thema ist jedoch nicht das IoT selbst, sondern der Gedanke, dass die Industrie in ihrer Geilheit ihren neuen Hype voranzutreiben, wiedereinmal auf wichtige Dinge, essenzielle Dinge keinen oder nur einen untergeordneten bzw. niederprioritären Wert legen wird: Die Sicherheit, unsere Sicherheit!

Wenn man sich dabei fragt, wer diese Industrie ist, woher sie plötzlich entsteht und wie sie auf diese Idee kommt, dann ist diese Frage relativ einfach zu erklären. Es sind all die Firmen, die ohnehin schon da sind, da waren und deren Produkte wir konsumieren. Zugegeben gibt es viele StartUps in diesem Bereich, oder Firmen die im Zuge des Ideenrauschs bei neuen Konsumgütern andere Firmen schlucken, ausspucken, kauen, sich paaren, oder sich rivalisieren. Es ist wie immer ein komplexes Geflecht von allen möglichen Rollen und Modellen. Wer jedoch nach Namen sucht, der wird unter weniger bekannten Namen auch sicherlich immer wieder auch die Namen lesen, die uns heute schon den einen oder anderen Ärger in Sachen Sicherheit bescheren. Und wenn man mich fragt und meine anderen Beiträge gelesen hat, der/die wird wissen, dass ich nach wie vor der Meinung bin, dass die Industrie immer wieder den gleichen Fehler macht und nichts dazu gelernt hat.

Heute vergehen in Relation zur Industrialisierung der Menschheit keine Bruchteile einer Sekunde, bis eine Idee zum Hype wird und im Anschluss die Realisation beginnt, sofern die Idee entweder von allen mitgetragen wird, sie eine Fortsetzung einer alten Idee ist, oder der überwiegende Teil der Wirtschaftsmächte eine Chance erkennen und ihre Welt-Überredungsmaschinen, ihre Lobbies in Gang setzen. Und auch diesmal haben sie es wiedereinmal geschafft, dass alle über das gleiche reden, zumindest versuchen. Denn selbst so manche hochbezahlte Manager wissen noch nicht einmal, worüber sie da gerade reden, selbst wenn sie souverän auf dem Podium stehen und ihre Reden halten, bei völliger Ahnungslosigkeit. Das ist aber völlig OK, denn diese hoch bezahlten Ahnungslosen werden meist als erstes rausgeschmissen, wenn die Idee nicht ankommt, für die das Unternehmen viel Geld ausgegeben hat. Gut, es gibt auch hartnäckige Manager, die sich mit Patex Sekundenkleber erst einmal ihren “Allerwärtesten” beschmieren, bevor sie sich auf ihren Chefsessel setzen.

Ich neige in meinen Beiträgen dazu, zu Beginn etwas weiträumig auszuholen. Ich versuche jetzt einmal zur eigentlichen Sache zu manövrieren. Der Grund, weshalb in mir eine grosse Unmut herrscht ist, dass die Industrie mit ihren Hypes zu schnell, zu unbedacht und zu desinteressiert hinsichtlich unserer Sicherheit handelt und uns damit nur mehr gefährdet. Es geht in erster Linie immer um das Geld. Und wenn etwas viel versprechend ist, die Konkurrenz ohnehin nicht schläft, muss es schnell auf den Markt. Heute ist morgen schon gestern und niemand hat die Zeit und will das Geld ausgeben solide, langlebige, nachhaltige Produkte zu entwerfen, zu konzipieren, zu verifizieren und zu realisieren. Das wichtigste ist in erster Linie, dass etwas, was auf den Markt soll, ansprechen soll, funktionieren soll und in überschaubarer Zeit abgelöst werden soll. Man konzentriert sich auf den Kern der Dinge und lässt die notwendige Umgebung ausser acht.

Nachfolgend werde ich einen Beispiel anhand einer erneuten SPAM-EMail und der daraus resultierenden Aktionen erläutern und versuchen den Zusammenhang herzustellen und zu erklären, warum ich von dem einen auf das andere schliesse, warum ich der Meinung bin, dass insbesondere mit der totalen Vernetzung wir noch unsicherer werden, obwohl wir Endverbraucher, also die, welche die Kohle an die Industrie für ihre unsicheren Produkte abdrückt, doch als erstes Wert auf Sicherheit legen, diese aber nur bedingt, oder manchmal erst dann bekommen, wenn bereits die Schlagzeilen zu Vorfallsmeldungen zu lesen sind.

2. Vom Empfang einer SPAM Mail bis zum Einbruch in ein Computernetzwerk

Wie jeden Tag, habe ich auch heute einiges an SPAM bekommen. Mittlerweile hat sich das als Hobby entwickelt, die eine oder andere Email dieser Art “Just for Fun” anzuschauen und zu analysieren, was sie bei mir erreichen wollen, woher sie kommen und wie sie erstellt und versendet wurden. Wäre die Industrie und die Behörden so enthusiastisch in der Intension zu nachhaltigen Prävention von SPAM Mails, dann würden sie das sicherlich gemeinsam erreichen. Aber niemand interessiert sich dafür, dass diese lästigen elektronischen Briefe, teilweise sogar gefährlicher Natur uns erreichen. Man beschäftigt sich lieber mit sinnvolleren Dingen, z.B. wie normiere ich eine Banane, die nach Europa kommt, oder wie bringe ich eine teure Pulsmess-Watch an den Mann, der nix anderes macht, als Puls zu messen und die Uhr anzuzeigen.

Interessant bei den SPAM Mails finde ich jene, die offensichtlich direkt an meine Email-Adresse abgeschickt wurden. Denn das zeigt mir, dass auch meine Email-Adresse in irgendwelchen SPAM Listen im Umlauf ist. Zumindest interessiert es mich zurück zu verfolgen, in welchem Land meine berühmte Email-Adresse denn geradewegs mit millionen anderen Email-Adressen abgespeichert und per Batch-Versand angeschrieben wurde 🙂 Da haben wir auch schon solch eine Email. Heute bin ich per Bcc angeschrieben, na immerhin. Denn kein SPAMER schreibt alle auf einmal an, sondern nimmt einen bis zwei Pseudo-Empfänger und setzt einige weitere in Bcc. Das verursacht weniger Krach auf dem Mailserver, der dann den Versand womöglich Count- oder Volumen-Limits blockiert.

Was haben wir heute im Angebot, mal sehen, eine freie Stelle!

“Schreiben Sie uns, wenn Sie interessiert sind”. Aber klar mache ich das, wenn ich mein Sozialpädagogik-Studium abgeschlossen und etwas im Bereich Personalwesen gearbeitet habe, im nächsten Leben vielleicht. Wer auf sowas hinein fällt, ist leider selbst daran schuld und sollte grundsätzlich die Finger von elektronischer Kommunikation lassen. Es geht hierbei auch nicht um die Erklärung, wie man anhand der Inhalte das Gute vom Bösen trennt.

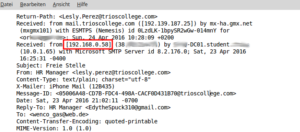

Mich interessiert “FUN”-technisch dennoch der Inhalt solcher Emails. Aber noch mehr der technische Hintergrund der Email, also die Headerinformationen. Schauen wir doch einmal, wie die Email mich erreicht hat, woher sie kam, von wo aus sie abgeschickt wurde.

Sehr interessant, genau sowas mag ich. Ein Spamer, der die interne Adresse seines Email-Clients preisgibt. Aber bevor wir dazu kommen, schauen wir uns einmal an, was geschah:

Eine Person mit der Absenderkennung “Lesly.Perez@trioscollege.com” schreibt uns eine Email und gibt diese Adresse auch als Absender an. Das erkennt man am “Return-Path” Parameter. Wir nennen ihn mal “Lesly”.

Seine Email sendet Lesly an die sichtbaren Empfänger im Screenshot, verschleiert die Email jedoch als eine Art Antwort-Email und fügt weitere Empfänger dazu, mich jedoch nicht in “To:” oder “Cc:” sondern als unsichtbarer Empfänger. Damit hofft er wahrscheinlich mein Interesse zu wecken. Die Mail selbst ist eine reine Text-Email ohne HTML Code, äusserst klein und effizient, fällt bei so manchen SPAM-Filtern womöglich garnicht auf. Der Spam-Filter meines Email-Providers GMX hat zumindest ein Scoring von 5 vergeben, wahrscheinlich wegen der Häufigkeit der Empfänger der gleichen Email bei GMX.

Ich will mir ersteinmal diese Domain trioscollege.com anschauen. Ähnlich wie andere SPAM Mails, nutzen Spamer oft Absender-Namen von bekannten oder zumindest öffentlich registrierten Firmen oder Webseiten. Aber diesmal kam die Email auch tatsächlich von dieser Domain. Das erkennt man am ersten “Received” Parameter, denn die Email wurde von mail.trioscollege.com zugestellt, welches einen gültigen MX Record besitzt. Die Webseite von trioscollege.com sieht auch soweit seriös aus und eine Whois Abfrage bzw. dessen Output scheint erst einmal auch soweit in Ordnung zu sein. Die Firma selbst präsentiert sich als ein Schulungsunternehmen, welches Trainings in verschiedenen Fächern und Branchen bietet. Alle Angaben bei der Registrierung scheinen echt zu sein. Der angegebene Admin bei ICAN ist sogar auf der Webseite mit Bild wiederzufinden.

AAAAAAABER: Die eigenen Emailadressen von diesem Unternehmen werden nicht mit der Domain trioscollege.com angegeben, sondern nur mit trios.com. Dabei ist trioscollege.com nur eine weitere Domain, die sich als eine Weiterleitung auf trios.com entpuppt.

Nun ist es aber so, dass der Spamer, unser Lesly zum Versand seiner tollen SPAM-Mails die offiziellen Emailserver von trioscollege.com bzw. trios.com benutzt hat, mit trioscollege.com in seiner Email.Adresse. Er hat Emails über die Emailserver der Domain versendet. Ich vermute sehr stark, dass:

a. Lesly einen “Student”-Zugang abgegriffen und für sein Spamming missbraucht hat, oder

b. Ein “Student” von trios.com die Server bzw. die Domain trios.com missbraucht, um seine SPAM-Mails hierüber zu streuen.

Ob es am Ende die Option A ist oder B, spielt an dieser Stelle keine Rolle, denn Fakt ist, dass die Emails von ganz wo anders abgesendet und über die Trios-Domain auf die Reise geschickt wurden. Dabei hat Lesly nicht richtig aufgepasst und hat seine interne Class C IP Adresse, welche hinter einem Router sitzt und nach aussen, also Richtung Internet hin ge-“NAT”et wird, preisgegeben. Das hätte er unterbinden können, wenn er sein internes Gateway richtig eingestellt hätte (mehr dazu später). Tatsächlich sieht man im Email-Header, von wo aus die Emails an die Mailserver der trios.com zugestellt wurden, am zweiten und letzten “Received” Parameter, welcher vom Zeitstrahl her im Grunde umgekehrt, also der erste Hop der Email war.

Die Firma TriosCollege gibt in ihrer Internetpräsenz und in der Domain-Registrierung an Mississauga / Ontario zu sitzen, also in Canada. Unser Lesly hingegen, hat die Email von Kansas aus abgeschickt, aus der Nähe von Wichita. Seine öffentliche IP Adresse, die sein internes Netz maskiert hat, gehört einem Telekom-Provider “Cogent Communications”. Laut Wikipedia gehört Cogent zu den weltweit 10 Trier-1-Providern.

Unser HR Experte Lesly scheint genau in diesem Netz zu sitzen. Er hat sich sogar extra einen Mailserver gebaut, den er nach Trios benannt hat. Die Quelle der SPAM-Emails von Lesly ist nämlich ebenfalls im Email-Header zu sehen, da er zum Versand seiner Emails einen internen Email-Server genutzt hat, der dann in Kommunikation mit weiteren Relay-Servern in den Header-Angaben erscheinen muss. Ich habe die Angaben in den Screenshots anonymisiert, jedoch möchte ich ein Teil-String des Host-Namens des internen Mailservers von Lesly nennen: X-XX-DC01.student.XXXXXX

Es scheint mir so, als ob Lesly einen Exchange-Server im Einsatz hat, welcher selbst in einer internen CLASS A IP Netz (SMTP SERVER IP 10.0.1.65) hängt und seine Clients in einer weiteren CLASS C Netz bedient. Aber Lesly setzt auf das Moderne und verschickt seine Spam-Mails über sein Iphone-Client an den Exchange-Server, der vermutlich ohnehin gecrackt ist. Vielleicht hat er sich ja dazu eine App gebaut? Wäre es nicht bequemer, wenn du einfach dein Laptop benutzt und etwas scriptest? Oder hast du auch dein Client verschleiert, in dem du uns vormachst, dein X-Mailer sei ein Iphone? Wahrscheinlich das letztere, so wie ich dich einschätze. Wobei, wir sind jetzt von Canada nach USA gewandert, da ist bekanntlich alles möglich.

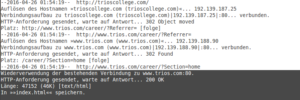

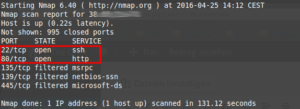

Ich möchte mir den Augangspunkt, bzw. das System, welches mit einer öffentlichen IP vom Provider “Cogent” mit dem Mailserver von TRIOS spricht, einmal näher anschauen. Auch hier mache ich es nach Schema-F und scanne die IP auf die schnelle ab, ohne Stealth-Technik und schön laut.

BINGO! Anders als ich es erwartet hätte, scheint hier kein gewöhnlicher Router oder gar eine Firewall mit geschlossenen Ports zu antworten, sondern ein Zugangspunkt, der mir neben einen SSH Zugriff auch gleich einen Webserver anbietet. Der Scan selbst dauerte diesmal jedoch ungewöhnlich lang. In Verbindung mit den markanten, offenen Ports, erwarte ich beim Aufruf der Webseiten dieses Systems eher sowas wie eine Router-Appliance, welche oftmals diese Ports offen haben und in der Regel bei ihren eigenen Benutzerschnittstellen recht langsam sind. Das würde den langsamen Scan erklären, wenn ich schon ein System im TIER-1 Netz scanne und eine “fette” Leitung nach Amerika habe, so fett wie manch amerikanischer Double-Triple-Quadro-Ham-Spam-Burger.

OHA! Jetzt wird es interessant. Ich bekomme direkt eine Monitoring Webseite von einer Breitband-Appliance zu sehen, dessen Hersteller und Typ ich erst einmal nicht kenne. Doch die allwissende Datenkrake Google wird mir dabei sicherlich weiterhelfen. Im Browser-Titel erscheint auch gleich der Typ der Appliance, ePMP1000, welche ich in Google gleich nachschlagen werde um zu sehen, um welches Gerät es sich hierbei handelt. Mein Ziel ist es dabei herauszufinden, wo ich virtuell angekommen sein könnte. Ist es ein Router, eine Firewall, ein Gateway-Server, ein Campus-Netz, ein Proxy, etc.?

ePMP1000 ist eine Breitband Wireless Apliance von der Firma “Cambium Networks”, welches ein Netzwerk über einen direkten GSM-Breitband-Zugang mit dem Internet verbinden soll. Solche Lösungen werden in der Regel dort eingesetzt, wo normaler Weise keine schnellen Internetleitungen per Kupfer oder Glasfaser vorhanden sind, oder ein entkoppeltes, separates Netzwerk (z.B. Gast-Netz, Studi-Net) online gebracht werden soll. Interessant zu sehen, dass sowas in den Staaten eingesetzt wird, wohinter fleissig gespamt wird. Bei uns wären die LTE Tarife für Spamer wohl viel zu teuer, es sei denn sie müssen fürs Spamen nichts zahlen hah…

Produktbeschreibung von “Cambium Networks”:

“Wireless service providers and enterprises need reliable, high-quality broadband connectivity that can be rapidly deployed and expanded. The ePMP platform provides stable coverage across large service areas and enhances your existing infrastructure.”

Schauen wir uns einmal die Oberfläche der Hardware, dem Zugangspunkt von Lesly an.

Zu sehen ist, welche interne und externe IP dieses Gerät nach der Konfiguration bekommen hat, welche WLAN SSID es bereit stellt, wie lange es schon eingeschaltet ist und läuft, dass es als Gateway arbeitet. Es sind noch weitere Informationen über die Einstellung des Geräts zu sehen. Ich habe zwecks Anonymisierung einige wichtige Angaben verwischt. Ich will doch nicht, dass meine Leser auf leichtsinnige Gedanken kommen 🙂 Was mir in den Angaben auffällt ist, dass die Zeitsynchronisation nicht stattgefunden hat. Die Zeit steht immer noch auf dem Jahr 1970 und verglichen mit den 13 Tagen Uptime des Geräts macht es auch sinn, dass das Gerät denkt, es wäre der 14.01.1970, da solche Appliances, welche in der Regel auf Embedded Linux oder vergleichbare OS basieren, auf die Unix Zeit eingestellt sind und bei der Erstinbetriebnahme mit dem 01.01.1970 beginnen. Jetzt werde ich neugierig und schlage auf den Herstellerseiten nach PDF Handbüchern für dieses Geräts nach. Denn wenn der Betreiber vergessen hat die Uhrzeit zu synchronisieren bzw. einen gültigen Zeitserver anzugeben, dann hat er sicherlich das Gerät auf die Schnelle in Betrieb genommen und vielleicht auch vergessen die Standardeinstellungen für den Administrations-Zugang zu ändern. Das Dilemma dabei ist es nämlich, dass all diese Geräte, egal von welchem Hersteller sie auch kommen mögen, immer mit deinem Standard-Zugang kommen, dessen Daten (Credentials) dann auch immer in der Gerätedokumentation wiederzufinden sind.

Google? Gib mir das PDF Handbuch zum Gerät! Danke.

Es öffnet sich in meinem Browser auch in gefühlten 10 Sekunden ab Suche schon das gesuchte Dokument. Jetzt brauche ich nur noch per STRG+F nach dem Begriff “Password” zu suchen und werde auch promt fündig.

Da der Hersteller dieses Gerätes auf seiner Oberfläche auch gleich anbietet, dass ich mich doch lieber einloggen sollte ( 😉 ) nutze ich auch gleich die Angaben des Herstellers zur Anmeldung auf diesem Gerät. Bis zu diesem Zeitpunkt war ich mir jedoch ziemlich sicher, dass mein Anmeldeversuch mit den Standard-Administrator-Zugangsinformationen fehlschlagen wird. Denn wenn jemand in der Lage ist solch eine Appliance zu konfigurieren, der würde auch sofort das Default-Kennwort für den Admin Zugang ändern, oder zumindest einmal das internet-seitige Aufrufen der Weboberfläche in den Konfigurationseinstellungen unterbinden! Denkste? Pustekuchen! Ich bin drin!!!

Na immerhin schlägt mir das Gerät in den “Notifications” vor, dass ich doch bitte mein Kennwort zwecks der besseren Sicherheit ändern solle. Aber wenn sowas angezeigt wird, warum hat es der Admin selbst nicht getan? Bequemlichkeit? Doch eher Unerfahrenheit? Dummheit? Oder hat es Lesly selbst das Gerät in Betrieb genommen, für seine SPAM-Server?

Ab diesem Zeitpunkt sind meine Möglichkeiten unbegrenzt. Beim Stöbern in den Einstellungen des Gerätes entdecke ich gleich, dass das Gerät auch für WLAN Zugänge konfiguriert ist. Die Kennwörter für die WLAN Zugänge kann ich mir anzeigen lassen. Ich könnte im Grunde alles verändern, die WLAN Kennwörter, die Sicherheitsstufe, das Admin Kennwort, die DHCP Range verändern(welche übrigens tatsächlich eine CLASS A Range ist und mit der IP des Exchange-Server von unserem Spamer Lesly überein stimmt bzw. in der gleichen Range liegt). Ich könnte nun umgekehrt in Leslys Netzwerk eindringen und versuchen seine Systeme zu kompromittieren. Ich lasse es sein….

Aber hopla, die IP des Geräts selbst sowie dessen DHCP-Range decken nicht die vergebene IP von Lesly sein Exchange Server ab. Entweder versteckt sich Lesly hinter einem weiteren CLASS A Netz, oder es ist sein eigenes Gerät. Es wird langsam sehr seltsam. Ich glaube einfach nicht, dass man einerseits das Gerät so weit konfiguriert hat, andererseits so dumm war um es völlig offen im Internet zu betreiben. Bin ich auf ein Honeypot gestossen? Wohl eher nicht, denn alle Parameter stimmen mit der Spam-Mail überein.

Ich könnte das Gerät vollkommen kapern, und das ganz bequemt von Europa aus. Vielleicht sollte ich die Bundeskanzlerin für einen Gegenlauschangriff der USA benachrichtigen? Aber sie ist wohl an Lesly nicht interessiert, eher an Obama’s Telefonaten mit dem englischen “Prime Minister”. Was haben die beiden wohl vor mit der EU?

Ich will aber erst einmal wissen, von wo aus sich Lesly denn verbunden hat, so dass er aus der CLASS C IP heraus seinen Exchange Server in einer CLASS A IP-Range, hinter dem internen Netz dieser Appliance ansprechen konnte. Immerhin hat er sich ja mit seiner internen IP Adresse in der Email-Header verraten. Ich nutze dazu das OnBoard Traceroute Tool der Weboberfläche und frage das Gerät, ob er zum 192’er Netz von Lesly routen kann. Tatsächlich, Lesly versteckt sich mit seinem IPhone hinter dem WLAN Gateway und Spamt über den Exchange-Server. Ich könnte jetzt die Layer-3 Firewall Funktionen der Appliance aktivieren um mich in das interne Netz routen zu lassen um intern Fingerprinting zu betreiben. Aber auch das lasse ich bleiben. Man muss seine Grenzen kennen, auch wenn es sehr sehr verlockend wäre.

Bei meinen weiteren Recherchen auf dem System stelle ich fest, dass das System selbst mit einer weiteren WLAN AP gekoppelt ist. Vermutlich ist unser Lesly aus diesem WLAN Netz heraus mit diesem Gerät gekoppelt, welches wiederum die Exchange-Infrastruktur bereitstellt. Ich vermute mal, dass man hierbei garnicht weiss, dass dieses Breitband-Gerät über das Internet erreichbar ist. Die meisten denken sich womöglich, dass man zwar die Standard-Einstellungen ändern sollte, aber man über diese Schnittestellen aus dem Internet heraus ohnehin nicht angreifbar sei. Eine einfache Überprüfung würde dabei helfen.

Ob ich unserem bösen Spamer Lesly die Leitung kappen sollte? Ich glaube so langsam, dass dieses komische Konstrukt von Lesly selbst bereitgestellt wurde. Denn dieses Device hat selbst einen Namen, welches zum Zeitpunkt der Konfiguration vergeben wurde und lautet “Jeff Mastin“

Ich glaube, ich lasse alles weitere einmal sein. Ich habe zuvor auf dem Gerät das logging abgeschaltet und die Logs gelöscht.

Das Internet ist voll mit solchen offenen oder gehackten Systemen. Es ist auch voll mit Systemen voller Schwachstellen, Mis(t)konfigurationen oder Konfigurationen ab Werk, welche oft sehr viel schwächer sind. Also beste Voraussetzungen für IoT und des globalen Wearable-Networks

3. Und jetzt komme ich zurück zu meiner ursprünglichen Diskussion!

Liebe Industrie,

Nun, diese Gegebenheiten sind ein Teil des wahren, heutigen “Internet of Things”. Daher möchte ich heute einmal aus der Sicht des Endverbrauchers sprechen.

Menschen die eure Technologien bedienen oder nutzen, sind nur so gut, wie die Technologie selbst, die ihr uns anbietet. Ein Admin kann schonmal vergessen haben ein wichtiges Kennwort zu setzen. Ein Benutzer kann schonmal sein Gerät nicht richtig konfiguriert haben, etc., etc. Allerdings macht sich die Industrie das Leben leicht, in dem ihr uns zwar Geräte verkauft, die in ihren Kernaufgaben völlig richtig, naja, sagen wir fast richtig agieren, ihre Funktionen erfüllen, aber drumherum dermassen schlecht bestückt sind, dass wir, also auch die Endverbraucher eure uneinheitlichen, unkonventionellen, teilweise überladenen, und manchmal auch sehr sehr dürftigen Dokumentationen heraus, uns selbst helfen müssen, um uns vor den Bedrohungen (die ihr meist besser kennt als wir selbst) zu schützen.

Statt ein wenig mehr Investitionen zu tätigen, die Produkte mit z.B. entsprechenden Security-Setup-Wizards auszustatten, wird der weniger verantwortungsvolle Weg gewählt, in dem uns Verbrauchern einfach nur eine Dokumentation vorgegeben wird, wie wir es denn machen sollten. Damit entlastet sich die Industrie selbst, letztendlich ihre Kosten auf Kosten der Sicherheit der Kunden. Aber wer soll denn die Technologie denn besser verstehen können als die Hersteller selbst?

Ihr liebe Industrie, könnt uns sicher nicht vormachen, das z.B. ein Router, welches komplexe Übertragungsprotokolle umsetzt, eine Weboberfläche anbietet, nicht in der Lage ist, ein Wizard zur Verfügung zu stellen, worin der Endverbraucher schritt für schritt die Sicherheitseinstellungen des Gerätes vornehmen müsste. Das gilt auch für all eure Smart-Phones, Smart-Boxes, Smart-Watches und eure Smart-BullshitBingo IoT Hardware.Denn es ist kein Geheimnis, dass ein Produkt noch vor seiner endgültigen Fertigstellung und ausgiebiger Prüfung bereits auf dem Markt landet, wegen dem künstlichen Preis-, Wettbewerbs- und Umsatzdruck.

Also wo bitte sehr seid ihr Smart, wenn das Gerät nicht Smart genug sein kann so zu agieren, dass wir uns um die Smart-Security Sache kein Kopfzerbrechen mehr machen müssen?

Wieso will man uns Innovation verkaufen, wenn wir die Altlasten immernoch mit uns schleppen müssen?

Wieso bekomme ich mit Fortschreiten der Zeit viel schlimmere Bedrohungen an den Tag gelegt, muss mich mit verseuchten Spams und nicht geprüften Smart-Ware rumplagen, und soll mein Toaster dann, wenn es nach euch geht, noch mit Internet ausstatten?

Solange also die Industrie die Bringschuld zur Holschuld des Endverbrauchers macht und keinerlei Verantwortung für ihre bekannten und unbekannten Schwachstellen übernimmt, die sie selbst produziert hat, solange werde ich an die Sache, eure Hypes nicht glauben. Denn Mit der globalen Vernetzung all unserer Geräte in Verbindung mit all euren Sicherheitslücken, werden wir nurnoch zu grösseren Opfern werden!

Hört auf Hypes zu “erfinden”, unternimmt was gegen eure Probleme, die ihr gerne einmal verdrängt. Denn genau ihr seid es, die solche Geräte herstellen, und auch ihr seid es, die später nicht nur unsichere Breitband-Router schleudern, sondern irgendwann auch Daten leckende Breitband-Kühlschränke. Ich persönlich bevorzuge eher Breit-Wand-Kühlschränke, natürlich mit Energieklasse A+++ wenn’s denn irgendwie geht und definitiv ohne Internet. Ich muss auch meine Fensterrollladen nicht per App runterlassen.

Ich bin nicht besser als der schlechteste Ingenieur, aber ich weiss, dass die Industrie es besser könnte, wenn sie wollte. Daher, hört auf mit eurem Sicherheitsgeschwafel. Das ist nur heise Luft die ihr produziert und das erzeugt nur mehr Ozon.

OrkiX

(Hinweis: Alle technischen Informationen in diesem Beitrag wurden zwischen dem 25. April und dem 26. April erhoben. Da ich noch nicht Korrektur gelesen habe, dürft ihr gefundene Rechtschreibfehler behalten.)