Wer meine letzten 2 Beiträge gelesen hat, der/die wird, abgesehen von meiner Meinungskundgebung, die technischen Sachverhalte zu den empfangenen Phishing- bzw. Spam-Emails und der daraus resultierten Ergebnisse anhand der getätigten Analysen entnommen haben.

In einer weiteren und in dieser Art bzw. der Untersuchungsart letzten Publizierung heraus, gehe ich noch einmal auf eine weitere, aktuelle Spam-Email ein und lege die Untersuchungsergebnisse offen. Dabei stelle ich fest, dass alle drei hier im Blog beschriebenen und von mir getätigten Analysen mir das eine und selbe Kernproblem vermitteln. Alle drei Spam-Emails, die mein Spam-Postfach erreichten, wurden über Systeme versendet, die im Internet zwar als legitime Systeme oder Zugänge erscheinen, die jedoch von unbekannten Dritten gehackt und zum Spamen missbraucht wurden. Was bei einigen Lesern wahrscheinlich als selbstverständlich erscheint, ist jedoch nicht so selbstverständlich, da sich das Angriffsmuster von Spamern geändert hat.

So ist es früher der Fall gewesen, dass Spamer einfachere Methoden zum Versand ihrer Emails angewendet hatten, aufgrund der Tatsache, dass die Authentifizierungs- und Authorisierungstechniken in Verbindung mit Hilfs- und Erkennungssystemen bösartiger Emails noch nicht so fortgeschritten waren. So konnte ein Spamer sich beispielsweise ein Zugang verschaffen und seine eigenen Mailsysteme aufbauen, um diese dann zum Versand der Emails einzusetzen. Heute benötigt man fast überall im Internet ein System oder Zugang zum Versand von Spam-EMails, welcher erst einmal eine statische IP, in Zusammenhang mit dieser dann entsprechende Einträge in der offiziellen Name-Service-Infrastruktur, die Erkennung des Dienstmerkmals in den Registrierungsstellen (z.B. MX) sowie eine saubere Weste haben, um nicht zu sagen eine sauberes Strafregisterauszug. Andernfalls müsste er sehr oft mögliche Einträge in den Blacklist-Servern umgehen, die kaum noch ein MTA auslässt (sogenannte RBL oder DNSBL Checks).

Heute ist das ehemalige, unbeschwerte Leben eines Spamers nicht mehr so leicht, so hoffe ich, zumindest nicht mehr sorglos. Denn mittlerweile muss ein Spamer auf den Weg gehen um sich ein System oder Zugang im Netz zu finden, welchen er für seine Tätigkeit missbrauchen kann. Daher liegt es nahe, dass z.B. im sogenannten DarkNet nicht nur mit Emailadressen, Kreditkartendaten, oder sonstigen persönlichen oder sensiblen Zugangsdaten gehandelt wird, sondern auch mit kompromittierten Systemen. Dennoch bekommen wir immer wieder Emails solcher Art und manchmal kommen sie sogar durch die Spam-Filter durch. Ein Indiz dafür, dass wir noch einiges tun müssen, um sie gänzlich loszuwerden. Aber Technik allein hilft da nicht weiter. Es gehören wesentlich mehr Massnahmen aus unterschiedlichen Disziplinen und globalen Kooperationen dazu.

Meine letzte Beispiel-Spam-Email ist in ihrer Natur praktisch identisch mit dem Beispiel hier aufgebaut, welche aus meinem Beitrag IoT -Ein Hype oder noch mehr Chaos?verglichen werden kann.

Diesmal geht es um ein Kreditangebot, schnell, unkompliziert, ohne Schufa-Check! Hurra! Ich werde in der Email auf eine Webseite namens http://www.kredit-schnell.ru/ gelotst. Wenn man der URL vertrauen soll, ist es eine Webseite, die in Russland gehostet sein muss. Aber die Domain-Endung sagt heute nichts mehr über das Herkunfts- oder Hosting-Land aus. Denn der Server, welcher auf diese Internet-Adresse lauscht, steht in China.

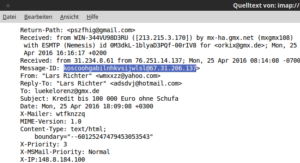

Schauen wir uns einmal die Email-Header an, um zu sehen, von wo aus diese Email abgesetzt wurde.

Man meint dabei, die Email wurde von der Adresse 67.31.206.137 abgesetzt, da ja auch hierfür eine ID vom Empfangenden, ersten Mailserver generiert wurde. Dadrüber erkennt man die Initial-Hops (Mail Relays bis zum Ziel) bis zum Mailserver mit der IP 213.215.3.170 und HostnameWIN-344VU98D3RU . Demnach wurde die Email also von 67.31.206.137 an 76.251.14.137, dann weiter an 31.234.8.61, dann an 213.215.3.170 und zuletzt an meinen Email-Provider GMX zugestellt.

Die ersten 2. IP Adressen, inkl. die Absender-IP führen in die Staaten (USA) zurück, sind dynamische Provider-IP-Adressen, angeblich von „Level 3 Communications“. Diese waren zum Zeitpunkt der Tests nicht erreichbar, entweder weil sie hinter einer Firewall stehen, oder garnicht mehr für diese Zwecke zur Verfügung stehen. Ich vermute, dass es diese IP Adressen dauerhaft für ein Email-Versand garnicht gegeben hat. Viele dieser IP Adressen wurden im Header garnicht erst in dynamische Namen, geschweige denn Namen aufgelöst, können auch absichtlich in eine Präparierte Header eingefügt worden sein.

Die 3. IP Adresse stellt eine IP der deutschen Telekom dar und soll angeblich auch in Deutschland verwendet werden. Diese IP war ebenfalls nicht erreichbar.

Die 4. und letzte IP (213.215.3.170), bevor mein Provider mit dieser Email angesprochen wurde ist der eigentliche Übeltäter. Es ist eine IP, die in Frankreich, konkret in Paris erreichbar ist und gehört einem Provider namens „Nerim“, seine Dienste einsehbar unter http://www.nerim.net

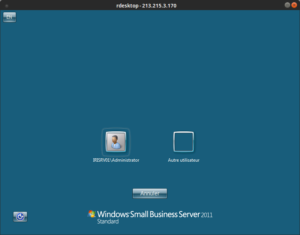

Dieser IP gesellt sicht eine ZyXel USG100-Plus ZyWall Firewall Appliance, die von Aussen der Owner dieser IP darstellt, andererseits darauf eingestellt ist, virtuelle Hosts bereitzustellen. Hinter der Appliance versteckt sich ein Windows Small Business Server 2011, der einen IIS Webserver und einen Exchange-Server bereitstellt und selbst per RDP erreichbar ist. Zudem ist der Port 8000 offen (normaler Weise ein DMI Dienst) worüber der Hardware-Status abgefragt werden kann. Die Umgebung scheint ziemlich veraltet, der IIS Server zudem verwundbar zu sein.

Mir fällt diese Adresse auf: remote.irisoft.fr

Irisoft ist ein Softwarehersteller für elektronische Patientenakten bzw. Krankenakten. Die französische Webseite von Irisoft wirbt jedoch als eine Kontaktplattform für Optiker. ich glaube, dass ich hier in einem Laden in Paris gelandet bin, welches anscheinend gehackt wurde. Eine ZyXel Firewall, ein MS Small Business Server…. all das deutet so in etwa darauf hin. Pingt man jedoch die Adresse remote.irisoft.fr an, so wird diese aufgelöst in:

irisoftsdsl-3-170.cnt.nerim.net (213.215.3.170)

Laut der Internetadresse http://www.irisoft.fr sitzt die Firma direkt auf dem Flughafengelände Paris Charles De Gualle (Google Maps). Ich glaube, ich bin auf einem System direkt im Flughafen gelandet.

Was mir bei der ganzen Sache jedoch später auffällt ist, dass die Email, anders als in der Email aus dem vorherigen Beitrag, eine X-IP Header hat, wohinter eine weitere IP, und zwar die 148.8.184.100 steht. die X-IP Header Information wird meist dann eingetragen, wenn der Client seine Emails z.B. über einen Webbrowser oder Proxy abgesendet hat, statt einen SMTP Client zu nutzen. Die genannte IP selbst kommt ebenfalls aus den Staaten und soll angeblich eine IP aus einem College-Campus sein. Das würde zumindest begründen, weshalb die IP in der Message-IP auch zu IPs aus den USA gehört. Da der Exchange-Server in Paris ebenfalls eine HTTPS Schnittstelle anbietet, könnte es sein, dass die Emails aus dem Campus heraus per OWA verschickt wurden. Das würde zumindest die X-IP Header begründen. Wie vermutet ist diese IP ebenfalls nicht erreichbar, jedoch bekannt.

Unsere Spur führt uns also bis in die Staaten zurück, wo sie dann irgendwo unter einer Campus-IP abreist.

Dann schauen wir uns einmal an, wohin uns diese Email hinbringen soll, wenn wir schon nicht in der Lage sind die Zeitmaschine für die Reise in die Vergangenheit zu nutzen. Ich bleibe weiterhin interessiert am Angebot des Spamers, und möchte einmal seine Idee mit dem Schufa freien Kredit einmal anschauen. Bevor ich aber auf die Links in der Spam-Email klicke, welche als HTML Email versendet wurde, kopiere ich mir lieber die Adresse und schaue mir den Inhalt der Webseite an der Konsole an.

Die Internet-Adresse http://www.kredit-schnell.ru führt mich nach ihrer DNS-Auflösung nach China. Toll, ich war noch nie in China und bin ein Martial Arts, bzw. konkret ein Kung-Fu Fan. Ja, ich mag auch Bruce Lee und Jacky Chan. Aber ich schaue mir gerne Filme von Donnie Yen, insbesondere die IPMAN Reihe an. Sein Wing Chun ist einfach nur klasse und effektiv.

Aber statt in einer Kung-Fu Schule zu landen, lande ich bei einer IP der „China Telecom“. Es ist nichteinmal mehr spannend, denn ich erwarte gleich, wenn der Scan zuende ist, dass da ein System steht, welches offen wie ein Scheunentor auf mich wartet, oder auf andere, die sich ebenfalls an diesem System auslassen wollen. Ein professioneller Hacker gähnt wahrscheinlich jetzt, wenn er meine Zeilen liest.

HUIIIUIUI, das scheint mir eher nach einem Honypot oder einem sehr schlecht abgesicherten virtuellen Server zu sein. Kann es wirklich sein??? Welcher Provider stellt solch ein System mit sovielen ungeschützten Diensten auf, welches dann für die Betrügereien der Spamer dienen soll??? Honypot oder nicht? Hmmm. Ich schaue mir zunächst einmal den Quellcode der Index-Seite des Webservers an. Immerhin hat mir der Kredit-Banker-Spamer ja die Adresse gegeben, damit ich endlich an mein Kredit rankomme. Schufafrei einen Audi R8 finanzieren, das kann man sich doch nicht entgehen lassen Mensch!

Anhand des verwendeten Quellcodes wird mir relativ schnell klar, dass man hier das Bootstrap-Framework zur responsiven Programmierung verwendet hat. Der Code scheint aufgeräumt und anständig eingerückt zu sein, was für mich ein Indiz dafür ist, dass man hier Standardsoftware eingesetzt hat, um sich die entsprechenden Seiten zu bauen. Niemand mit solch einer Intension gibt sich soviel Mühe denke ich.

Mir fällt jedoch gleich auf, dass man, wenn man auf der Index Seite der URL landet, man gleich noch eine weitere Seite zu sehen bekommen würde, welches per Inline Frame eingebunden werden würde.

Ich möchte wissen, was die Datei „kreditanfrageform.php“ ausgibt, wenn man die Seite besucht. Ich hole mir den Inhalt dieser Seite und schaue mir sie auf meinem lokalen System an. Was mir auf Anhieb auffällt ist, dass der Quellcode erneut sehr aufgeräumt und professionell geschrieben wirkt. Im „FORM“ Tag sieht man, dass die seite sich rekursiv selbst aufruft. Obwohl dies eine PHP Datei ist, wird viel HTML ausgegeben und einige JavaScript Quellen eingebunden und geladen. Aber am auffälligsten ist es, dass der Code mit einem perfekten Deutsch geschrieben wurde. Selbst die CSS Dateien weisen Kommentare in deutscher Sprache auf. Oder welcher ausländischer Programmierer schreibt in einer Kontrollsequenz „Bitte eine valide Email eintragen“. Hier gibt es nur 2 Optionen! Entweder wurden diese Seiten tatsächlich von deutschen Spamern erstellt, oder der Code wurde von einer Seite entwendet und integriert, welche ebenfalls Kredit-Dienste anbietet.Was hat dies dann mit all den Zwischensystemen in den USA und Frankreich auf sich? Natürlich, ich hatte vergessen. Es müssen nicht gleich immer die gleichen Hintermänner dahinter sein. Ein Spamer ist nicht gleich der Spam-Mail Provider. Andererseits ist ein System-Hacker nicht gleich der, der auch solche Seiten programmiert. Es ist eher ein System dahinter. Hacker bieten ihre Dienste an Betrüger an, die wiederum Spam-Listen kaufen.

Die Java-Script Quellen deuten aufgrund ihrer Namensgebung wohl daraufhin, dass die Berechnung meines Kredits für meinen Audit R8 von diesen Quellen zur Laufzeit bewerkstelligt wird. Aber ich sehe auch, dass der Autor sich bei der Erstellung der Webseiten an Tools bedient hat, die bestimmte Mechanismen bereitstellen, um Formulare dieser Art zu erstellen. In diesem Fall wurde das Tool Simfatic Form Builder vom gleichnamigen Hersteller Simfatic eingesetzt.

Irgendwo hinterlassen Autoren jedoch immer spuren, Fingerabdrücke, die jeder Programmierer hinterlässt. Denn jeder Programmierer hat seinen eigenen Stil, seine eigene Programmierweise und seine eigenen Hinweise. Wer um Himmelswillen will mir ein Kredit in Europa verkaufen, der eine RU Domain in China hostet, auf einem System, dessen Zustand allen Anschein nach nicht besser ist, als mein erstes Auto nach meinem ersten Verkehrsunfall.

Es ist immer wieder das Kürzel „SFM“ in den Codes zu sehen. Meine Recherchen führen mich zum Begriff „Sientific Future Management“. Eine Russische Webseite, die bereits gehackt wurde. Andererseits komme ich bei dem Quellcode in Verbindung mit diesem Kürzel auf die Firma ServiceMax, welche eine „Field Service Management Software“ Lösung auf ihren professionell ausschauenden Webseiten vermarkten. Weder in den JavaScripten, noch im HTML oder CSS sind irgendwelche Hinweise auf weitere Quellen zu finden. Das ist äusserst professionell entwickelt. Um weitere Informationen zu bekommen, müsste ich die Datenbank kompromittieren.

Das selbst ausgestellte SSL Zertifikat ist leider auch nichtsaussagend und äusserst unkreativ, im Gegensatz zum Quellcode:

C=–/ST=SomeState/L=SomeCity/O=SomeOrganization/OU=SomeOrganizationalUnit/

CN=220.164.140.186/emailAddress=root@220.164.140.186««:.

Der Server selbst scheint relativ aktuell zu sein. Aber erst, als ich den Webserver stresse, wird mir klar, dass es sich hierbei nicht um einen kompromittierten Server irgendwo in China handelt, sondern um einen virtuellen Server auf Basis von CentOS. Das erklärt auch, warum standardmässig all diese Ports offen sind. Mit Default-Settings oder Exploits kommt man hier erstmal nicht weiter, es sei denn man wartet noch eine weile. Denn die Pflege eines virtuellen Hosts bei einem Provider obliegt immer dem Betreiber. Ich glaube kaum, dass hier irgendwas gepflegt wird….

Letztlich sehen wir auch, dass diese ganzen RIPE/RIPN Standards völlig uneinheitlich und ungerecht aufgestellt sind. Denn während wir in Europa alle unsere Angaben machen müssen, von Name bis Telefonnummer, weil wir eine Domain auf unsere Namen registriert haben, muss man wohl bei RIPN lediglich eine „Admin Contact URL“ angeben, die nichts aussagend ist. Kein richtiger Name, keine Person, keine Adresse/Anschrift. Das ist eine grosse Sauerei. Kein Wunder, dass die Politik wegen „Cyber Kriminalität“ jammert. Bevor wir überwacht werden sollen, sollten sie die einfachsten Dinge dieser Welt einmal in Ordnung bringen: Eine verifizierte und ordentliche Registrierung für Jedermann bezüglich Internet Domains 😉

Zumindest gibt es unter der als Kontakt-URL angegebenen Adresse tatsächlich eine Telefonnummer und eine Emailadresse: +7 (495) 783-3-783 und support@r01.ru. Doch die Ländervorwahl 007 ist bekanntlich die von Kasachstan! Na klasse 😉

In diesem Sinne, wir kommen so nicht weiter. Sollen sich die Russen doch mit den Chinesen und den Kasachen streiten, wer mir denn jetzt mein Kredit für meinen neuen R8 auszahlt.

OrkiX

(Die in diesem Beitrag gemachten technischen Angaben basieren auf die Erhebung des Autors am 27.04.2016)