Wer in der heutigen Zeit noch immer nicht im Besitz einer Email-Adresse ist, der geniesst womöglich noch die Vorzüge und Unbeschwertheit des Mittelalters, zumindest was mehr Freizeit betrifft. Wir alle verbringen am Tag mehrere Minuten und beruflich gar Stunden damit, unsere Emails zu lesen, sie zu bearbeiten, zu sortieren und selbst welche zu schreiben. Sie sind ein Teil unserer digitalen Identität geworden und helfen uns dabei uns verifizieren oder einfach nur informieren zu lassen. Sie gehört mittlerweile zu unserem Leben wie vieles andere, welches wir für selbstverständlich halten. Der digitale Brief, die “Elektronic Mail” hat unsere Zeit revolutioniert, obwohl wir sie mittlerweile als veraltete Technik aus der Steinzeit-IT betrachten, rein von ihrer Spezifikation her.

Deswegen muss ich wohl kaum erwähnen, dass auf der einen Seite im laufe der Jahre die Sicherheit um diese Technik herum massiv aufgestockt werden musste, andererseits diese Technik von kriminellen Cyber-Abzockern immernoch dazu genutzt wird, um ahnungslose und technisch weniger versierte Bürger durch “Social Engineering” Methoden versuchen abzuzocken. Beim Social Engineering geht es u.a. darum, dass der Angreifer das Vertrauen des Opfers versucht zu gewinnen und ihn dazu zu bewegen Dinge zu tun, die er sonst in der Regel hinterfragen würde.

Auch meine Emai-Adresse ist mittlerweile so ziemlich in die Jahre gekommen und wenn ich wissen wollte wo ich sie denn überall hinterlegt habe oder diese gewollt, oder ungewollt hinterlegt wurde, müsste ich mit dem Glauben leben, dass es immer ein dunkles Kapitel in meinem Leben bleiben wird. Wenn es nicht aufwändiger wäre als ein räumlicher Umzug und einer damit verbundenen Adressänderung, dann hätte ich es auch schon längst gemacht. Denn der Verkauf von Daten und damit auch der Email-Adressen, die im Grunde ungenehmigte Weitergabe von diesen Daten durch Einwilligung des Eigentümers durch intransparente Datenschutzklauseln boomt immernoch auf dem legalen und illegalen Markt.

Heute morgen erhielt ich einmal wieder eine tolle, für mich als versierter Techniker mit geübtem Auge eine eher gewollte, aber nicht gekonnte Phishing-Email. Hurra! Ein Grund einmal mehr solch eine Email zu durchleuchten und diesmal auch etwas darüber zu schreiben. Denn es ist mittlerweile und zum Glück selten geworden, dass solche Emails, die einerseits von ihrer Intension her die sogenannte Phishing-Email darstellen, andererseits es schaffen die vorgeschalteten Sicherheitsmechanismen überlisten, um als reguläre und “saubere” Emails durchzukommen, um in meinem Posteingang zu landen. Die Abwehrmethoden der Email-Infrastrukturbetreiber sind leider in ihren heuristischen Fähigkeiten noch nicht ausreichend gewachsen und die statischen Überprüfungen sind auch nur bis zu einem bestimmten Grad effektiv genug. So passiert es also, dass Emails dieser Art immer wieder durchschlüpfen. Am Ende ist es dann die Frage, wie viel Restsensibilität beim Empfänger vorhanden ist.

Man muss dazu sagen, dass eine Phishing-Email dann Aussichten auf Erfolg hat wenn:

- Der Absender eine realitätsgetreues und authentisches Layout der vorgegaukelten Email inkl. Absender-Name und Adresse erstellt, damit das Vertrauen von ersten Blick an aufgebaut wird

- Das Opfer solche oder ähnliche Emails vielleicht sogar von der echten Quelle bereits bekommen hatte

- Das Opfer möglichst reel angesprochen wird, also mit Name und Nachname

- Das Opfer in einer privaten oder geschäftlichen Beziehung mit dem echten und in der Phishing-Email vorgespielten Absenders steht

- Das Opfer zu sehr Vertrauen in die ganze Sache hat und ohne Hinterfragung sofort befehle ausführt

Dass überhaupt solch eine Email bis zum Empfänger, also das Opfer gelangen konnte, ist ein ganz anderes Thema und ist nicht Gegenstand von diesem Beitrag, obwohl man darüber auch sehr viel schreiben könnte. Vielleicht ein andermal. Ich bleibe erstmal in der Phase des Vorhabens, wo es für den Angreifer interessant, für das Opfer jedoch kritisch werden könnte.

Ich habe also wiedermal eine tolle Phishing-Email bekommen, erneut und angeblich wieder von Amazon. Mist, hat Amazon schon wieder mein Konto wegen Unregelmässigkeiten gesperrt!

Das letzte Mal dass ich bei Amazon was bestellt hatte, liegt 16 Jahre zurück und damals hatte ich eine andere Email-Adresse :))) Egal, ich weiss von vornherein dass es sich um solch eine Email handelt und will der Sache gerne mal auf den Grund gehen. Woher kam diese Email, wohin führen die Links, wenn ich drauf klicke, wollen die Angreifer nur meine echten Amazon Konto-Daten um mein Konto zu kapern damit sie anschliessend auf meine Kosten teure Sachen bestellen, oder liegt dahinter eine Ransomware, die meine Daten verschlüsseln soll damit ich Lösegeld zahlen muss, um wieder an meine Daten ranzukommen?

Ich habe keine Ahnung, will es auch nicht wissen, nur einmal sehen, wieviel Mühe sich die Angreifer gemacht haben und wohin der Weg führen würde, wenn ich ein ahnungsloser Opfer wäre.

Bevor wir aber den Inhalt der Email analysieren, schauen wir uns einmal an, woher die Email denn tatsächlich kommt, soweit wir die Quelle mit eigenen Mitteln verfolgen können. Denn viele Angreifer springen vorher einpaar Mal, um ihre Spuren zu verwischen, nutzen dabei gekaperte Mailserver, andere Mailadressen oder Relay-Hosts, um ihre Emails über mehrere “Bounces” zu den Zieladressen zu transportieren. Es sind ja keine einzelnen Email die abgeschickt werden, sondern Massenware aus einer endlos langen Liste, welche ebenfalls geklaut, gekauft oder durch Einbrüche in andere Systeme mitgenommen wurden.

In diesem Fall ist es jedoch wahrscheinlich, dass sie meine Daten gekauft oder entwendet haben. Denn ich wurde in der Email mit meinem richtigen Vornamen und meinem Nachnamen angesprochen. Die Emailadresse ist auch richtig. In dieser Kombination können die Daten nur aus einer seriösen Seite stammen (oder ich dachte sie sei seriös), denn ich nutze diese Adresse nicht auf meinen eigenen Webseiten, sondern nur wenn ich mich irgendwo registrieren muss. Doch auch die seriösen Seiten im Netz haben alle ihre Schwachstellen und wer sagt denn, dass ein Ebay, ein Facebook oder gar meine Bank nicht hackbar sind, oder meine Daten nicht verkaufen. Mittlerweile traue ich jedem alles zu….

Kommen wir zurück zum Absender bzw. zum Aufbau einer “ganz normalen” Email. Damit eine Email zumindest in ihrem Grundaufbau überhaupt den Weg zu mir findet, benötigt es eine Absenderadresse und am besten einen, in diesem Fall authentischen Absendernamen.

Natürlich ist in diesem Fall derAbsendername “Amazon.de”.

Dieser wird in den aller meisten Email-Clients auch auf der Benutzeroberfläche angezeigt. Wegen der besseren Leserlichkeit verzichten viele Email-Clients darauf, in den Grundeinstellungen auch die Absenderadresse anzuzeigen. Diese kann aber nachträglich eingeschaltet werden. Die Email-Adresse selbst wird erst mit dem Öffnen der Email im Client-Programm sichtbar.

In der von mir untersuchten Phishing-Email ist die Absenderadresse faridistspammge56@online.de .

Man kann hierbei also sofort erkennen, dass es garnicht sein kann, dass die angeblich von Amazon selbst stammende Email von Amazon abgeschickt wurde. Denn eine Email besteht aus 2 Teilen: Die Absenderkennung (Der Name vor dem @ Zeichen) und die Absender Domain (Die Angaben nach dem @ Zeichen). Eine Email-Adresse ist also nichts anderes, als dass man angibt, dass man “DER/DIE PERSON/STELLE” von “DER/DIE DOMAIN” ist. Das wäre im einfachsten Sinne vergleichbar mit der Aussage “ICH BIN JOHNDOE AUS NEW YORK”. Würde man diese Aussage in einer Email-Adresse abbilden wollen, wäre dies z.B. die Email-Adresse “john.doe@new-york.us”.

Aber nur weil jemand eine .DE Domain nutzt, in diesem Fall online.de, heisst es noch lange nicht, dass er auch tatsächlich in Deutschland sein, oder leben muss, geschweige denn, dass die Email auch von Deutschland kommt. Im Gegensatz zur physischen Ortsgebundenheit eines Menschen kann man sich im Internet überall bewegen und hat was das betrifft, auch jegliche Freiheiten. Ich könnte mir eine Email-Adresse in China anlegen und in Deutschland damit kommunizieren. Leider können meine Freunde kein Chinesisch (Scherz….).

Als nächstes würde ich gerne wissen, von welchem System, also welchem Email-Server diese Email zuletzt an die Systeme meines Email-Providers zugestellt wurde. Das ist insofern interessant, weil ich später, wenn ich mir den gesamten HEADER meiner Email angeschaut habe sehen kann, ob es sich um eine direkte Zustellung handelt, oder womöglich die Hops, also Sprünge im Header erkennbar sind. Die professionellen Phishing-Email-Absender nutzen oft mehrere Hops, um ihre Spuren zu verwischen. Am Ende kommt zwar solch eine Email von einem System aus z.B. Russland, aber wer oder welches Quellsystem die Email tatsächlich abgesetzt hat, bleibt unbekannt und kann am Ende nur über die Quelle rausgefunden werden, wo die Email zum ersten Mal zum Versand verschickt wurde, also der erste Briefkasten sozusagen. Um diese Betrüger dingfest zu machen, ist der Informationsaustausch zwischen den Ländern, besser gesagt zwischen den Providern jedoch nicht gegeben bzw. sehr sehr langsam und schlecht. Es gibt keine Institution welche erzwingt, dass im Falle einer Untersuchung die betroffenen Instanzen ihre Logdaten auswerten und die Ergebnisse aushändigen müssen, damit die Betrüger zurückverfolgt und durch die örtliche Polizei festgenommen werden können. Zugegeben kann dies recht mühsam sein und über mehrere Ländern gehen. Aber solang der Schaden nicht gross genug ist, interessiert sich keine Behörde für solche grossflächigen Untersuchungen. Unser System ist zu unflexibel, zu desinteressiert für präventive Massnahmen. Nur wenn der Schaden gross genug ist, werden sie aktiv, um nach 5 oder 6 Jahren endlich jemanden verhaften zu können, der nicht durch die Affinität der Behörden gefasst werden konnte, sondern weil er irgendwo einen Fehler gemacht hat und dadurch sich selbst preisgegeben hat.

Zurück zur Technik. Wir haben festgestellt dass der Absender eine Emailadresse benutzt, die angeblich von online.de kommt. Wichtig hierbei ist es zu erwähnen, dass die meisten Email-Server im Internet den Versand von Emails nur akzeptieren, wenn der Benutzer sich gegenüber dem Emailserver auch authentifizieren kann. Ist die Empfängeradresse jedoch dem Email-Server selbst bekannt bzw. ist sie eine sogenannte “local Domain”, dann nehmen viele Email-Server die Emails auch so zwecks Zustellung auf. Das bedeutet, ein Email-Server muss zwischen der eigenen, lokalen Zustellung von Nachrichten entscheiden, und der Weiterleitung, dem sogenannten Relay. Das macht auch insofern sinn, da sonst kein Emailserver sich selbst kennen würde, also seine eigene Adresse und versuchen würde die Emails immer an den nächsten Relay zuzustellen bzw. es wäre eine Endlosschleife.

In dem hier untersuchten Fall ist der Email-Server, der die Phishing-Email an meinen Email-Provider zustellte mout.kundenserver.de

Kundenserver.de ist ein MTA und RELAY von 1 & 1 Internet AG, auf dem viele Domains (virtuell) sitzen und über den die Emails in alle Richtungen verteilt werden. Da ich nicht davon ausgehe, dass 1 & 1 selbst solche Emails von seinen Kunden ohne adäquate Überprüfung durchgehen lässt, schaue ich im Header der Email weiter. Man muss dazu noch kurz erwähnen, dass eine Email natürlich nicht so abgeschickt und empfangen wird, wie sie im Client-Programm gesehen und gelesen wird. Es gibt einen Anteil in einer Email, die für den normalen Benutzer nicht sichtbar sind, jedoch viele Informationen nach der vorgegeben Spezifikation von E-Mails enthalten, die enorm wichtig sind, damit eine Email überhaupt abgeschickt und empfangen werden kann. Im laufe der Zeit gab es auch hier einige Anpassungen und es gibt die Möglichkeit E-Mail Header optional mit weiteren Parametern zu erweitern, zum Beispiel um sogenannte Flags zu setzen, ob eine Email als SPAM markiert wurde, oder um Steuerinformationen für Verteilerlisten und Rundmails mitzugeben. Auch die Beschaffenheit und Art einer Email wird über die im Header abgelegten Informationen bestimmt, neben den üblichen Angaben zum Absender, Empfänger, Email-Server, Email-ID und Prüfsummen etc.

Die Message-ID der Email aus der Phising.Email ist: 0MRToW-1bHwTk04kq-00SjAL@mrelayeu.kundenserver.de

Ich schaue also weiter nach, ob ich sehen kann, von welchem System der Server von 1 & 1 Internet AG denn diese Email bekommen haben könnte, welche es denn letzten Endes an die Systeme meines Email-Providers zugestellt hat. Dabei wird jeder Hop, den die Email durchlaufen hat im Email-Header mit dem Parameter “Received:” angegeben. Ich springe zum nächsten und in dieser Email letzten “Received:” Parameter. Interessant, dass die Betrüger virtuell gesehen mir systemtechnisch doch so nahe sind und sich nicht die Mühe gemacht haben, einpaar Hops mehr einzubauen. Wobei es ab einem bestimmten Punkt keine Rolle mehr spielt, da die Email, sobald sie einen Server erreicht, der als MTA oder Relay von anderen Mailservern akzeptiert wird (DNS Reverse-Lookups oder Blacklist-Checks etc.), auch von diesen direkt zugestellt wird, sofern dieser MTA/Relay selbst nicht eigene Relays hat, die er für die Weiterleitung einer Email nutzt. Für die Laien ist die Erklärung der Vorgehensweise jetzt evtl. etwas zu kompliziert geworden. Aber es ist genauso, wie wenn man ein Post-Paket abschickt. Dieser gelangt nicht von eurer Haustür direkt zur Haustür des Empfängers, sondern wird erstmal abgegeben, weitertransportiert, verteilt, umgeschlagen, umgeladen und letztlich zugestellt.

Kommen wir zurück zum Email-Header der Amazon Phishing-Email! Die Email wurde also zu 1 &1 Kundenserver.de vom System mrelayeu.kundenserver.de zugestellt, welches selbst die Email von der Adresse 87.106.240.180 mit der internen Kennung “S19085896” entgegen genommen haben soll! Eine Abfrage dieser IP Adresse bei utrace.de zeigt, dass es sich um eine bei 1&1 Internet AG registrierte IP Adresse handelt. Vermutlich ein DSL oder Static-IP Kunde. Eine Suche in Google lässt mitteilen, dass bereits ein ähnliches Email Header als Spam bekannt gegeben wurde, mit der gleichen IP und der Kennung. Die Vermutungen manifestieren sich allmählich. Das bedeutet, wir haben nochmal 1&1 und das als erster Receiver bzw. Empfänger? Wo ist dieses System überhaupt, bzw. wo steht es? Und warum ist die 1&1 Internet AG passiv in diesem Fall?

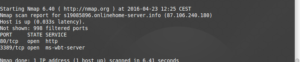

Ein einfacher NMAP Scan lässt schlimmes erahnen! Es ist ein frisch aufgesetzter Windows Server 2012, welches per HTTP und RDP frei in der Wildnis herumsteht. Solch einen Server hatte ich bereits bei einem ähnlichern Provider in Österreich gesichtet. Diese haben jedoch nach einer einfachen Meldung den Server bzw. die IP aus dem Verkehr gezogen. Nun, laut Google kam die erste Meldung bereits am 08.04.2016. Inzwischen sind ca. 2 Wochen vergangen und der Server ist immernoch die Schleuder schlechthin.

Ich nehme an, der Angreifer hat die Schwachstelle MS15-034 ausgenutzt um darüber ein IIS Exploit auszuführen und sich einen lokalen Account anzulegen. Es gibt für MS15-034 zwar DoS Exploits, aber Remote Command Execution Exploits gibt es (öffentlich) keine.

Ein einfacher Test zeigt mir jedoch anhand der Rückmeldung des IIS Webservers, dass die notwendigen Microsoft Patches zur Schliessung der Lücke nicht installiert wurden. Kein Wunder für mich, ist der Server ungeschützt und gar per RDP im Internet erreichbar, welcher mir auf der Anmeldeoberfläche selbst meldet, dass neue Patches anstehen, die installiert werden müssten.

Zurück zum 1&1 SMTP Server:

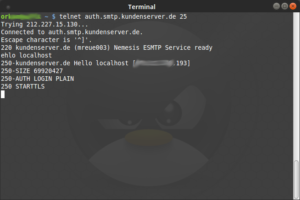

Eine weitere Abfrage an der Konsole zeigt mir, dass dieses System bzw. die sogenannte SUBDOMAIN zwar mit einer weiteren IP Adresse angesprochen wird, aber ebenfalls zu den 1&1 Systemen gehört und bei einem einfachen PING mit dem Alias-Namen auth.smtp.kundenserver.de antwortet. Der Namensanteil “auth” gibt mir, dank der ehrlichen Benennung der Systeme durch 1&1 den Hinweis, dass es sich tatsächlich um einen Kundenauthentifizierungsserver für SMTP Transfers handelt, also dem Protokollserver, der für das Versenden für Emails angewendet wird.

Eine einfache Abfrage bei diesem Server zeigt mir dann auch gleich, welche Methoden der Server für die Authentifizierung eines Absenders akzeptiert, der über diesen Server eine Email versenden will. Interessant dabei ist zu sehen, dass dieser Server auf Klartext-Authentifizierungen akzeptiert, also den Vorgang, wo sich der Absender gegenüber dem Server mit einem Benutzernamen und dem dazugehörigen Kennwort legitimieren lassen muss, allerdings auch in Klartext. Diese Methode ist nicht mehr zeitgemäss und sollte in der Regel nicht mehr unterstützt werden, da die Gefahr heutzutage zu gross ist, dass genau diese Informationen mitgelesen und dann missbraucht werden, z.B. um Phishing-Emails zuzustellen.

In mir wird der Verdacht immer grösser, dass es sich hierbei um einen gekaperten oder heimlich missbrauchten Zugang für den Versand der Phishing-Emails handeln muss.

Dabei kommen meist 3 Methoden in Frage:

- Die Betrüger haben die Zugangsdaten eines Kunden von 1&1 abgegriffen oder einen Server missbraucht, um den Versand der Phishing-Emails zu ermöglichen

- Die Betrüger haben die Emails über einen Kunden-Webserver von 1&1 versendet, welches ebenfalls in der Lage ist Emails zu versenden.

- Die Betrüger haben das Computersystem eines Kunden von 1&1 gehackt, um darüber und über die Zugangsdaten bei 1&1 die Emails zu versenden

Moderne und sichere MTAs (Mail Transfer Agents) nehmen in der Regel keine Emails von Clients an, die sich nicht gegenüber dem System authentifizieren können und leiten auch keine Emails weiter von Systemen, die sie nicht kennen, um nicht zu sagen, verifizieren können. Ebenso nehmen sie keine Emails von selbst installierten SMTP Servern an, deren Namen sie nicht auflösen können (vice versa) bzw. die keinen eigenen MX Record (DNS) besitzen. Dennoch gibt es immernoch Mailserver, die nach einer einfachen Authentifizierung die E-Mails zwecks Zustellung oder Weiterleitung annehmen, ohne zu überprüfen, ob die Absenderadresse auch zu den ihm bekannten Domains gehört, noch besser, ob diese dann auch vorhanden ist. So ist es z.B. der Fall, dass ein nur durchschnittlicher MTA mit der eigenen Domain xyz.com zwar Emails nach erfolgreicher Authentifizierung des Clients annimmt, aber nicht überprüft, ob die Absender-Adresse ebenfalls xyz.com lautet. Das ist zwar nicht unbedingt immer mehr Sicherheit, aber im Falle einer Kompromittierung eines EMail-Accounts wäre das Vortäuschen einer Email-Adresse nicht möglich, wenn mit der Domain-Prüfung auch gleich das Vorhandensein der kompletten Adresse geprüft wird. In der hier erklärten Phishing-Email war dies tatsächlich der Fall, dass der Angreifer eine Domain als Absenderadresse gewählt hat, die auch dem MTA bekannt war. Online.de wird bei 1&1 Internet AG gehostet. Ansonsten wäre die Absender-Adresse in unserem Beispiel sicherlich irgendwer@amazon.com gewesen.

In den obigen Recherchen betreffend des Opfersystems, ist es dann sehr wahrscheinlich die Methode 1, die zum Zuge gekommen ist.

Die Methode 2 wäre aus meiner Sicht die einfachste Methode um Phishing-Emails zu versenden, ohne Authentifizierungsinformationen kennen zu müssen. Webserver von Webspace-Anbietern wie 1&1 sind in der Regel alle “Trusted”, so dass sie über APIs in der Lage sind, Emails aus Webportalen heraus zu versenden, auch als Rundmails oder Newsletter an viele Empfänger. Hierzu gibt es z.B. in der Programmiersprache PHP oder PERL die einfache “MAIL();” Funktion, welches sich an den Betriebssystemfunktionen zum Versand von Emails bedient. Das zugrunde liegende System dabei ist den Mailservern vertraut, entweder über einen Domain-Trust oder über die IP-Range und deren Emails werden dann auch sofort akzeptiert und zur Zustellung in die Schleife (queue) gelegt.

Ich gehe ohnehin davon aus, dass kein Angreifer, der sich soviel Arbeit damit macht eine möglichst original aussehende Phishing-Email zu bauen und dabei zwecks Erfolgsquote so viele wie nur mögliche Empfänger zu erreichen, dies auch tatsächlich daheim vor dem Computer sitzend von Deutschland aus veranlassen würde. Die deutschen Behörden sind nach meinem Geschmack was Cyber-Kriminalitätsbekämpfung betrifft zwar immernoch langsam, aber schneller als manch andere Länder und die Wahrscheinlichkeit dabei erwischt zu werden ist grösser. Zumal ein Betrüger aus Deutschland selbst eher mit Systemen im Ausland arbeiten würde, statt in dem Land Systeme für seine kriminellen Handlungen auszunutzen, das er gerade versucht auszunehmen. Wer selbst im Glashaus sitzt, sollte nicht mit Steinen werfen…. so oder so ähnlich ging der Spruch.

Was die Ermittlung der Quelle allen Übels betrifft, bin ich bis auf eine Kleinigkeit auch schon fast am Ende meiner heimischen Möglichkeiten angelangt. Wenn da nicht noch der Link wäre, auf den ich klicken soll, um angeblich meine bei Amazon hinterlegten Daten zu verifizieren. Das soll angeblich Amazon helfen herauszufinden, ob die in der Email genannten Unregelmässigkeiten stimmen. Ja wer’s glaubt…..

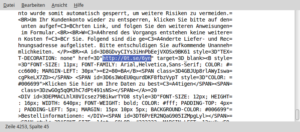

Um zu sehen, wohin mich der Link führt, könnte ich einfach drauf klicken, was dann aber u.U. fatale Folgen für mich oder meine Daten haben könnte. Daher NIEMALS solch einen Link anklicken, wenn man sich nicht absolut sicher ist, ob die Email auch integer ist bzw. tatsächlich aus der Quelle stammt, die in der Email genannt wird. Daher schaue ich mir einmal den Quellcode der Email an. Alle gängigen Email-Clients bieten die Möglichkeit an, bei HTML basierten Email-Textkörpern auch den Code dahinter anzuschauen. Das kann in vielerlei Hinsicht nützlich sein. In diesem Fall zu sehen, wohin mich der Angreifer versucht zu führen. Ich vermute, mich erwartet gleich eine Kurz-URL von einem URL-Kürzungsdienst. Aber der Code von diesen Betrügern ist alles andere als optimiert, mit sehr vielen Redundanzen und immerhin Mobile-Device optimiert. Ich springe im Code auf die Stelle, wo der Link hinterlegt ist.

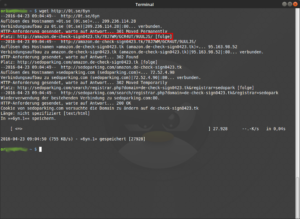

Und tatsächlich ist dies auch so: Ich würde durch Anklicken des Links ersteinmal auf der Adresse http://0t.se/6yn landen. Damit ich aber nicht mit dem Webbrowser drauf muss, will ich erstmal wissen, wie der Code dahinter an der Konsole aussieht. Danach kann ich den heruntergeladenen Quellcode analysieren, ohne dass ich mich in mögliche Gefahren begebe infiziert zu werden, weil mein Browser schädlichen Code lädt, oder per Java Script einen Verschlüsselungstroianer installiert. Da ich ein Linux User bin, fühle ich mich jedoch noch etwas sicherer als ein Windows User, sowohl mein System als auch meinen Browser habe ich gehärtet (was keine Garantie ist) und Windows bleibt nunmal die Nummer 1 in Sachen “Des-Schädlings-Liebling”.

Die Kurz-URL leitet mich also weiter auf die tatsächliche Adresse: http://amazon.de-check-sign0423.tk/78J7WM/GCR4UT/9UULJS/

Die Kurz-URL leitet mich also weiter auf die tatsächliche Adresse: http://amazon.de-check-sign0423.tk/78J7WM/GCR4UT/9UULJS/

Wer daran interessiert ist, sich den Code einmal anzuschauen, kann ihn hier runterladen: 6yn

Zum Quellcode: Man will mir darin eine Domain verkaufen, lädt aber unter anderem Bilder als Base64 kodierte Strings und weitere Daten per Java-Script nach. Es liegt nahe, dass man hierbei mehr erreichen will, als nur meine echten Zugangsdaten bei Amazon zu erlangen, die ich übrigens selbst nicht einmal mehr kenne. 16 Jahre sind eine lange Zeit und wenn die Betrüger meine Daten bei Amazon rausfinden sollten, dann würde ich es auch gerne wissen. Vielleicht bestell ich mir ja einmal wieder ein Buch?……………

Das amazon. ist lediglich eine Subdomain der eigentlichen Domain de-check-sign0423.tk

Die Domain ist derzeit bei sedopark.com geparkt und vermutlich mit verseuchter Werbung versehen. Sedopark ist eine Seite, die das Parken von ungenutzten Domainnamen mit Schaltung von eigener Werbung anbietet. Darüber kann man temporär eine individuelle Website betreiben, ohne ein Webspace haben zu müssen.

Einer einfache Whois Abfrage liefert folgende Ergebnisse, was den Domaininhaber von de-check-sign0423.tk betrifft:

Domain name:

DE-CHECK-SIGN0423.TK

Organisation:

BV Dot TK

Dot TK administrator

P.O. Box 11774

1001 GT Amsterdam

Netherlands

Phone: +31 20 5315725

Fax: +31 20 5315721

E-mail: abuse: abuse@freenom.com, copyright infringement: copyright@freenom.com

Domain Nameservers:

VIN.NS.CLOUDFLARE.COM

MIMI.NS.CLOUDFLARE.COM

MIST! Schon wieder so ein Betrüger, der zwar irgendwo registriert ist, aber wieder bei CLOUDFLARE.COM seine verseuchten Systeme hosten lässt. Ich vermute, dass mögliche Links auf den sedopark.com Seiten dann weiterführen auf Seiten, die bei CloudFlare gehostet sind. Das wären mit allem drum und dran 3 Forwards bis zum Ziel. Ich will es aber nicht weiter wissen.

Das ist bereits das dritte mal und die Vorteile und Vorzüge einer Cloud werden in meinen Gedanken durch solche Möglichkeiten des Missbrauchs und der Betrugsversuche ziemlich stark eingedämmt. Es würde bedeuten, dass die deutschen Behörden z.B. über Interpol die Briefkastenfirma in Amsterdam/NL abfackeln müsste und dann anschliessend in San Fransisco beim Cloud Provider den Webserver des Betrügers abschalten lassen müsste, natürlich nach jeglicher Spurensicherung, um an die Quelle heranzukommen, die sicher weder in den Niederlanden sitzt, noch in den Staaten. Das ist zu viel für die effektive Interaktion von Behörden. Effektiver wäre das ganze, wenn z.B. die Cloud-Anbieter initiativ überprüfen würden, was alles über ihre Systeme angeboten werden oder erreichbar sind. Das ganze nennt sich Prävention. Stichproben wären effektiver als der reine Dienstleistungsgedanke, der am Ende alle Beteiligten unseriös erscheinen lässt. Noch besser wäre es, wenn die Registrierungsstellen bei der Registrierung einer Domain die Echtheit von Personen und deren Wohnsitz vorher überprüfen müsste.

Es bleibt also nur mit einem Glas Wein auf eine hoffentlich bessere Welt anzustossen… Cheers!

(Alle technischen Angaben in diesem Beitrag stammen aus einer Phishing-Email, die ich am 23.04.16 um 2:49 Ortszeit empfangen habe)

UPDATE

Die 1&1 Internet AG hat es nach meiner Meldung am 23.04.16 – 10:00 Uhr anscheinend nach fast 4 Tagen endlich geschafft den Server aus dem Verkehr zu nehmen. (26.04.16, 23:00 Uhr)