Lange her, um nicht zu sagen, das Lied „Verdammt lang her“ von BAP findet auch hier eine Geltung. Es ist inzwischen viel Zeit vergangen, dass ich mich einmal wieder an die Konsole gesetzt habe, um im weiten Internet nach Schwachstellen zu forschen, oder auch einfach mal im eigenen System die Schutzfunktionen installierter Applikationen zu stressen, geschweige denn Quellcodes nach Lücken zu durchforsten. Doch das grossartige Gefühl, kurz nach einer neuen Entdeckung oder der neuen Erkenntnis einer Schwachstelle ist immer noch in mir zu spüren. Mir geht in solchen besonderen Momenten das Wort „Eureka“ durch den Kopf.

Irgendwann verliert man sich doch in der Mainstream-Lebensweise und verliert ein wenig den Fokus auf diese zeitraubende, wenn auch mit Forschungs- und Entdeckungsmotivation angetriebene und spannende Tätigkeit, Hobby, Vorhaben, Intension, Intuition….. man kann es nennen wie man will. Das Forschen auf diese Weise kann auch langweilig sein. Doch meist ist es spannend, so spannend sogar, dass ich manchmal nicht mehr aufstehen will und wie festgeklebt am Sitz mit dem besten Sekundenkleber den es gibt. Dabei bin ich nicht mal ein „Hacker“. Es gibt keine Bemessungsgrenze um diesen universellen Titel zu erlangen. Sie wird dann von der Gesellschaft an einem vergeben, wenn sie der Meinung ist, dass man digital böse ist. Dabei kann man auch analog böse sein.Und nur weil man eine Schwachstelle nicht ausnutzt, ist man nicht gut, denn wenn es drauf ankommt, nutzt man es dann doch. Die 1 wird für die Gesellschaft dann zur Null!

Irgendwann stehe ich aber nach stundenlangen Recherchen doch noch auf, wenn ich beginne die subjektive Wahrnehmung zu realisieren, wie sich mein Körper von der Steuereinheit meines Geistes anfängt zu entkoppeln, nach stundenlangen, oft nächtlichen Sessions. Ich vermute, der Spruch „Mein Geist ist willig, doch mein Fleisch nicht“ findet in solchen Momenten seine Bestätigung bzw. wird zum Feldversuch, in meinem Mikrouniversum. Ein Moment, wo für mich eine EINS im Universum zu einer NULL wird, ist solch ein Moment. Die Antimaterie 🙂

Der Hacker ist böse, er ist hinterlistig, gemein und will nur zerstören. So wurde er klischeehaft auf die Welt gesetzt, in unserem Verständnis, unserer Wahrnehmung. Ist das so? Sind diese musterkollektiven Individuen tatsächlich sowas wie Viren oder Schädlinge selbst? Gewisser Massen schon, wenn man bedenkt, dass in der Biologie unser Organismus ein Immunsystem entwickelt hat, um gegen Bedrohungen resistent zu bleiben, oder durch Selbstanpassung resistenter zu werden. Unser Körper ist naiv, kennt all die Bedrohungen nicht, bis er ihnen begegnet. Diese Viren sorgen dafür, dass wir schwächeln, und wenn wir nicht daran sterben, werden wir entweder geschädigt oder stärker, wenn wir sie abgeschüttelt haben. So schlimm kann es doch also nicht sein, wenn wir sie weiterhin Co-existieren lassen, unter uns, in den dunklen Kellern, im DarkNet. Aber mir geht es in diesen Gedanken nicht um das Sein oder nicht Sein dieser hoch intelligenten Wesen gemessen an unserer selbst, die uns immer einen Schritt voraus sind, die uns wissen zu überlisten, uns unsere Schwächen und Fehler präsentieren, gewollt öffentlich sanft oder schmerzhaft. Man kann die Art und Weise dieser Aufklärung definieren wie man will. Doch ich wage es nicht sie zu klassifizieren, kenne ich doch einpaar dieser sogenannten Viren der elektronischen Zivilisation persönlich. Jede dieser Menschen sind ein Modell für sich. Sie forschen auch mal, um die Menschheit auf ihre Fehler aufmerksam zu machen, schrecken aber ggf. nicht davor zurück, ihre Erkenntnisse, quasi die Munition ihrer Waffen einzusetzen, wobei die Munition in die Waffe geladen wird, nach dem sie eingesetzt wurde. Die Schmerzen der Fleischwunde sind um ein vielfaches schlimmer, als die Entdeckung neuer Anwendungsmöglichkeiten dieser. Für einen Hacker kann die Munition dabei die Sicherheitslücke selbst sein, die Waffe sein Compiler für sein Exploit, die Enter Taste sein Abzug. Eigentlich ist die Waffe dabei er selbst sollte ich sagen. Doch hüte ich mich ebenfalls vor diesem Gedanken, denn ich will im Grunde nicht ständig eine Schutzweste tragen müssen, sondern die Munitionskammer ein für alle mal abschaffen können. Doch das wird mir nie gelingen, sind wir doch selbst so unvollkommen, wie all das, was wir erschaffen.

Tatsächlich leben wir sogar durch diese Gemeinschaft die wir als digitale Gruppierungen bösartiger Menschen bezeichnen, konkret von ihren Leistungen. Nicht nur dass wir durch sie stärker werden oder lernen uns anzupassen, wir verdienen Geld durch ihre Manipulation, durch ihre Einbrüche in unser Netzwerk oder Systeme, durch Zerstörung und Wiederaufbau. Zugegeben, manchmal ist der wirtschaftliche Schaden immens, doch hat man sich je gefragt warum? Meine Gedanken kreisen um das „Warum“.

Ich beginne etwas fachlich/sachlicher zu werden, wenn ich dieser Frage versuche eine für mich plausible Erklärung zu finden und meine Gedanken richten sich so langsam auf die Opposition, nicht im politischen Sinne, auch wenn dies einen guten Vergleich darstellen würde. Betrachte ich einmal den Werdegang dieser Wirtschaftsapparatur aus den letzten 13 Jahren meiner Erfahrungen und Beobachtungen in dieser Dimension des Lebens, so wird mir immer wieder bewusst, dass wir, also die weniger intelligenten Organismen mit unserem lernenden Immunsystem bereits mindestens seit drei Jahrzehnten immer wieder in das gleiche Verhaltensmuster zurückkehren: Der Hamster im Rad, der Räuber und die Gendarm….

Die Erklärung dieses Syndroms, welches im wahren Leben unsere Realität ist, liegt nicht daran, dass wir gegenüber einem leidenschaftlichen Hacker unterlegen sind, ja gar dümmer sind, sondern durch unser Unwissen, unsere Ignoranz und eingeschränkte Sichtweise unterlegen sein wollen. Dabei ist es nicht unser individueller Wille, sondern es ist ein Kreislauf, den wir uns so geschaffen haben und uns gar damit eine Wirtschaft erschaffen haben. Ich stelle mir vor, wie alle Hacker und böse Cyber-wichte dieser Welt plötzlich identifiziert, gewichtet und nach einer im Bundestag verabschiedeten Hacker-Skala klassifiziert und bei Erreichen der Schmerzgrenze wegtransportiert („ge-beamed“?) werden, so wie in Raumschiff Enterprise, vom Teleporterraum auf einen dafür speziell ausgesuchten Planeten, weit weg von uns uns „Guten“. Das wäre wohl der Moment, wo die Börse zusammen bricht, die Arbeitslosigkeit plötzlich um mehrere Prozentpunkte in die Höhe schiesst, die Politik ins leere Tritt und die staatlich finanzierten Geheimorganisationen abgeschafft werden. Unzählige Compliance Programme, SoX, PCI, ISO, FINMA und wie sie alle heissen, verlieren ihre enorme Gewichtung und Bedeutung, Sicherheitszertifikate sind nur noch verstaubte Verzierungen wie das Bild meiner Oma an der Wand und Sicherheitsprodukte allenfalls wie elektrische Fensterheber im Auto als Luxus zum klassischen kurbeln….

Zumindest würde dies alles, bezogen auf die nicht mehr existierenden, bösartigen Hacker eintreten welche nun von unserem Planeten weg-teleportiert wurden. Naja vielleicht nicht sooo dramatisch, aber spürbar, sehr spürbar. Ob nun einzelne Script-Kiddies, ambitionierte Hacker, einzelne Profi-Hacker oder organisierte Cyber-Kartelle/Kriminelle, so sehen wir sie ja zugegebener Massen wenn wir mit unserem rein theoretischen Wissen über Sie nachdenken. Dabei sind die meisten Täter entweder Einzeltäter oder kleine Gruppierungen. Denn kennen tun wir die wenigsten von diesen Wesen, wenn überhaupt stellen wir Vermutungen auf. Dabei könnte der böse Cyber-Wicht auch unser Chef sein, meine Mama (denke aber eher nicht), oder der Reinigungsmann, die Putzfrau oder die HR-Sekräterin, oftmals sogar der Praktikant und der Postbote. Jeder von uns könnte es sein. Es muss also nicht immer der Klischeetyp sein, der bleiche Kellerasse mit seiner Kapuzenjacke und Acne im Gesicht. Denn wer sagt dann, dass das Böse auch gleichzeitig das uns Unbekannte ist?

Das die Wirtschaft davon profitiert und weiter profitieren möchte ist keine Frage. Wer möchte schon, dass etwas, was Arbeit erzeugt und eine Wirtschaft monetär bereichert abschaffen? Meine unterschwelligen Gedanken kommen vielleicht daher, weil ich selbst noch kein grosser Unternehmer bin, oder es je sein werde. Ich will nämlich nicht auf einem Podest stehend nur heise Luft schwafeln müssen. Der Gedanke jedoch ist verlockend, wenn man materialistisch veranlagt ist und Wirtschaft mit Reichtum verwechselt. Wenn Daten nämlich heutzutage das Gold des Jahrhunderts sind, dann sind die Armen die wahrlich Reichen dieser Cyber-Gesellschaft.

Doch kehre ich meine Gedanken konzentriert an meine Unterlegenheit gegenüber dieser virtuellen und globalen, „bösen“ Volksgruppierung zurück (um nicht zu sagen Minderheit, die von Zeitpunkt zu Zeitpunkt die ganze Welt beschäftigt). Ich bemerke zugleich, dass wir, obwohl wir regelrecht eine ganze Wirtschaft damit aufgebaut haben, immer und immer wieder den gleichen Fehler machen. Aufeinander folgende Schlagzeilen in den News über neue Einbrüche in namhaften Unternehmen oder staatlichen Einrichtungen, Manipulation, Abgriffe und Missbrauch von wertvollen Daten, Offenlegung von internen und geheimen Informationen etc. etc…. Die Liste in meinem Kopf ist ziemlich lang und sie reist lange nicht ab. Auf der anderen Seite lese ich in der Wirtschaft welche hervorragende Sicherheitsexperten es gibt, welche Klassifizierungen sie zur Anerkennung führen (und ich denke dabei erneut an die Verzierungen an den Wänden), welche qualifizierten, intelligenten und hochkomplexen Abwehrprodukte und Massnahmen mittlerweile erworben werden können, um sich gegen Infizierungen jeglicher Art zu schützen, sogar heuristisch mit Frühwarn-Echtzeit-Systemen, die es lediglich noch nicht geschafft haben mir eine Tasse Kaffee auf den Tisch zu stellen. Ihr Feindspektrum ist breit, ob staatliche Überwachungs-Kartelle, Untergrundorganisationen oder einzelne Hacker und ihre automatisierte und kollektive Angriffe.

Wir versuchen durch Früherkennungssysteme, Warnsysteme, intelligente Systeme, ge-clusterte Systeme, XYZ-Systeme und mit anderen, tollen Systemen deren Grenzen zur Namensvielfalt lediglich durch die Grenzen unserer Fantasievorstellungen gesetzt sind, die Schutzweste anzuziehen. Diese soll uns gegen anfliegende Munition schützen, dessen Eintreffzeitpunkt, Flugbahn, Balistik und Richtung wir hoffentlich bereits dann erkennen, wenn die Kugel noch am Fliegen oder Eindringen ist, damit unser Cyber-Organismus sich anpassen kann, um diesen Virus zu lernen, abzuwehren und zukünftig davon nicht mehr belästigt zu werden.

Klingt logisch, schluckt jedoch Unmengen an Geld und Zeit. Lassen wir doch mal den Bedarf und die Notwendigkeit an Verfügbarkeit, Integrität, Vertraulichkeit und Authentizität einmal kurz weg, tun wir es einfach mal. Wir bezahlen Hacker ähnliche Experten, die sich durch ihre national oder international anerkannten „Wandverzierungen“ (alias Zertifikate) selbst zu Experten ernannt haben, die uns beibringen sollen uns gegen Hacker und ihre Methoden zu schützen. Wir bezahlen für Schutzwesten enorm viel Geld, um das gute Gefühl zu haben bei einem Einschlag höchstens mit Prellungen davon kommen zu dürfen. WoW! Das klingt alles wie ein moderner, action-reicher Agenten-Streifen. Ich mag die neuen 007 Streifen mit Daniel C. Der passt charaktermässig in die heutige böse Zeit hinein.

Im echten Leben kann ich mich damit jedoch nicht anfreunden, mit der Art und Weise, wie solche Westen vorgeschlagen und verkauft werden, und noch schlimmer: wie und auf welche Art und Weise sowie in welcher Form und mit welchem Output wir uns zu schützen haben. Dabei sind die Unternehmen, welche solche Produkte und Leistungen dann zu ihrem eigenen Schutz in Anspruch nehmen nicht ganz unschuldig. Andere Unternehmen wiederum, welche mir ein Produkt verkaufen, bei dem ich mir von Anfang an die Frage stellen muss „ist das Ding gegen die Bedrohungen, denen ich ausgesetzt bin auch immun?“ sind noch weniger unschuldig, mindestens weniger als ein böser Hacker, der uns oftmals um eines Besseren belehrt. Sorry Dear Guest- aber es meine Meinung die du da gerade liest.

Ich muss meinen Blickwinkel wechseln, sonst verläuft sich das Wesentliche im Detail und in den so vielen Variationen der fehlerhaften Wirtschaftsapparatur „Sicherheit“. Nach unzähligen „Security Penetration Tests“, die ich mal durchgeführt habe, meinen heimischen Forschungen, nach all den Jahren, die ich als Auditor und Berater und gar als Sicherheitsbeauftragter für diverse namhaften und internationale Unternehmen gearbeitet habe, ist mein Fazit immer wieder das gleiche und es ist nicht einfach nach so vielen Erlebnissen, Erfahrungen und gewonnenem Wissen die Tatsache umzuschreiben. Firmen fühlen sich heute z.B. sicher, wenn sie ein Compliance Zertifikat hochhalten, der meist vom CIO an den CEO gezuckert und glasiert auf dem Silbertablett präsentiert wird, um nicht noch mehr Bemühungen in die eigene Sicherheit des Unternehmens zu investieren, finanziell, zeit- und ressourcentechnisch. Denn je weniger Budget verbraucht wird, umso mehr steigen die Chancen um einen saftigen Bonus: Man hat Ziele erreicht und Geld gespart. Für mich ist es kein Wissen aus dem „Hören/Sagen“ mehr, dass nach einem Audit erst einmal alle Stifte fallen gelassen werden, es ist die Realität in allen Unternehmen. Die Wahrnehmung, ja sogar der Glaube ist der, dass man mit der „Konformität“ die bequemste Stufe der konformen Sicherheit erreicht hat und somit die Zeit angebrochen ist, die Lehnen der Bürostühle nun mehr in Richtung X Achse zu neigen und somit den Gemütlichkeitswinkel wieder zu vergrössern. Die teure Schutzweste, die ich mir dazu noch angeschafft habe, die leider immernoch kein Kaffe kochen kann, sorgt sogar zusätzlich, dass ich mich in den Wohlfühl-Sorglos-Bereich begebe.

Mir geht das Wort „konforme Sicherheit“ durch den Kopf, gibt es sowas? Ja es gibt sie, wenn man die rationelle Sicherheit nicht selbst messen kann, ist die vorgeschriebene Sicherheit durch andere Institutionen wie z.B. das PCI SSC oder die amerikanische SEC die gefühlstechnisch sicherste. Und an dieser Stelle beginnen meine Gedanken um die Tatsache zu kreisen, dass die meisten Security Manager mit den amerikanischen „Certified Information (XXX)“ Zertifikaten, denen ich begegnet bin, nur digitale Eunuchen sind (Die Theorie ist soweit vorhanden, an der Praxis scheitert es leider).

Während Unternehmen, die sich mit dem Gedanken wohl fühlen endlich eine kugelsichere Weste angezogen zu haben, dabei im Grunde Mohrenköpfe darstellen, aussen zerbrechlich, innen weich wie Butter, vertrauen sie ihrem Instinkt, welches oftmals nur eine reine Simulation der echten instinktiven Gabe darstellt. Mohrenköpfe…..ich darf ja nicht mehr N….küsse sagen, wegen der Diskriminierungen der schwarzen (Hacker). Aber „Mohrenköpfe“ ist mittlerweile auch verpönt stelle ich fest. Schokoküsse soll ich sagen. Dabei ist auf diesen Dingern weniger Schokolade drauf, als in einer winzigen Praline. :-X

Naja, wie auch immer, nun sind beide Begriffe wohl in meinen Gedanken analogisiert und im Blog digitalisiert verfügbar, teilweise zensiert, wie es sich gehört, wenn es nach der Gesellschaft geht. Ich habe nichts gegen schwarze Hacker, auch nicht gegen Mohren oder sonstige Organismen im Universum, sonst wäre ich der erste, der wohl einen Teleporter zu weit entfernten Planeten bewilligen würde. Nein, hier geht es ohnehin nicht um das Thema der Rassendiskriminierung, oder doch? Wenn man den Hacker einer pseudo-genetischen Rassen zuordnen würde, dann wäre das Thema unter einem anderen Betrachtungswinkel zu führen denke ich. Provokant denken sie vielleicht manche, ich nenne es den Tiger im Tank. Moment, jetzt wird es tierfeindlich… Aber der Hacker hat eine natürliche Gabe, er ist wissbegierig und hat weitere Fähigkeiten. Das muss doch genetisch veranlagt sein, oder wie erklären wir uns das. Vielleicht ist es doch eine noch unerforschte, biologische Auswirkung in so manchen Menschen, die wir mit unseren Schwächen fördern und formen.

Während ich meine Gedankenblasen weiter mit den Formen gestalte, die ich mir entlang all dieser beruflichen und fachlichen Erfahrungen und Erlebnisse geschmiedet habe, komme ich allmählich diesen Fehlern näher, die die Industrie immer wieder macht und sich dadurch selbst den Nachteil gegenüber einem Hacker verschafft. Es sind also nicht die Hacker, die einen Schritt voraus sind, sondern wir, die einige Schritte hinterher laufen, mit dem einen Bein in der reinen Theorie, mit dem anderen Bein in Kosten, die wir uns selbst verursachen, weil wir in dem Glauben leben, etwas nachhaltigen Schutz geschaffen zu haben, auf einem DIN-A4 Blatt an der Wand und ein Software in Wert von mehreren zehntausend Euros, ganz zu schweigen von den personellen Aufwänden.

Auf der anderen Seite gibt es aber noch die Unternehmen, von denen wir im B2B Markt so manche Dinge kaufen, in denen der Sicherheitsaspekt ja im Grunde unabdingbar sein sollte! Solche Dinge werden uns von den herstellenden Unternehmen wunderbar als „absolut Sicher“ aufs Brot geschmiert. Tatsächlich sind sie oft durchlöchert wie Emmentaler Käse. Die Löcher sehen wir aber nicht, wie durch die Verpackung im Kühlregal bei Aldi. So einige dieser Löcher kommen dann zum Vorschein, wenn die Munition unsere Schutzweste durchdringt hat, ob nun beispielsweise mit einer NFC fähigen, abgegriffenen und missbrauchten Kreditkarte, weil die Kreditkartenwirtschaft einfach nur unfähig und nicht willig ist, wirklich sichere Produkte für den Konsumenten zu entwickeln, oder durch einen vergessenen Patch auf dem Router, weil der Administrator immer nur auf seine wesentliche Aufgaben hin geschult wurde, nicht jedoch über den Tellerrand hinaus, weil der CIO es selbst mit Scheuklappen herumläuft und kein Geld dafür ausgeben will, Sicherheit Nachhaltigkeit anzugehen. Dann haben wir z.B. noch eine XSS-Attacke, die wir einkassieren könnten, weil der Bäcker von damals, zu Zeiten der DOTNET Blase durch Umschulungen zum Webprogrammierer ist und für ihn das Wissen responsiver Webseitenprogrammierung cooler klingt als obligatorische „4-Eyes-Sourcecode-Reviews“ oder „OWASP“ Schulungen sowie die Einhaltung von Sicherheitskriterien in den Softwareentwicklungsprozessen. Letztere Sicherheitsvorkehrungen finden äusserst selten statt. So werden die Bäcker-Applikationen auf die Menschheit losgelassen, noch bevor sie adäquat auf Käselöcher geprüft werden. Das kommt davon, wenn der Bäcker zum Käsehersteller wird. Dabei bin ich mir sicher, dass so manche Menschen in ihrem Leben oftmals den falschen Beruf erlernen und später ihrer beruflichen Bestimmung nachgehen. Daher ist der Bäcker nicht unbedingt dümmer als der studierte Informatiker, ihm fehlen nur die Grundlagen. Meine Gedanken, was Ursachen und grundlegende Defizite betrifft, sind endlos lang.

Während ich mich in meiner eigenen Philosophie verirre, kommen mir wieder fachliche Defizite in den Sinn, die ich mir zwar immer wieder abrufe, doch den Ursachen nicht viel entgegen wirken kann. Zu gross sind die unterschiedlichen Interessen der Gesellschaft und der Industrie, der Wirtschaft und der Politik, bis hinunter zu individuellen Vorstellungen. Fachkongresse hier, Security Events dort, Datenschützer halblaut im TV, mittlere bis grössere Workshops für Fachexperten rund um den Globus zerstreut. Aber das Modell und die Natur der Teilnehmer oftmals das gleiche, wenn auch in meinen Augen es die Falschen, naja bedingt richtigen sind, weil die wichtigsten Aktoren mit dem hinkenden, hinterher eilenden Bein meist auf diesen Paraden fehlen. Vergleicht man all diese Experten auf solchen oder ähnlichen Events als die Propheten und Überbringer der Prophezeiung im eigenen Haus, so müssen sie ihre Jünger dahin gehend erziehen, dass sie ihnen zuhören, verstehen, verinnerlichen und dann dieses Wissen weitergeben, voller Verständnis, Mitgefühl, Überzeugung und Willenskraft. Doch die Propheten selbst sind die Überbringer erster Hierarchie. Wenn sie es also selbst nicht so genau wissen, wie sollen dann die Jünger fehlerfrei und in Klartext überbringen. Wenn ich meine Gedanken über einen Protokollkonverter jage, stelle ich fest, dass die Meisten anerkannten Sicherheitsexperten noch nicht mal mehrere Zeilen Quellcode lesen können, noch keine Zeit hatten Sicherheitsforschungen zu betreiben, gleichwohl welcher Impact-Stufe, noch nie selbst Hand angelegt und in ein System eingedrungen sind. Dabei interessiert sich ein Hacker nicht für die anerkannten Zertifikate dieser Experten, geschweige denn lässt sich beeindrucken oder abschrecken. Warum auch? Er weis bereits in der Praxis mehr über das was er vor hat, als es ein Security Officer oder Manager je wissen wird. Denn während unser Experte gerade damit beschäftigt ist die konforme Sicherheit zu erlangen, ist das Virus bereits auf dem Weg die nächste Mutationsstufe anzupacken, um das Immunsystem auf das neue anzugreifen und die Wirtschaft weiter bei Laune zu halten: „Kaufe Sicherheitswesten, kaufe Sicherheitswesten.“

Hacker sind nicht erfolgreich weil sie aus dem Nichts einen Emmentaler Sicherheitsloch im Käse herzaubern, sondern weil diese Löcher ihnen schlichtweg vorgelegt werden. Das Sicherheitsfachpersonal der unternehmen sind dabei die Einäugigen unter den Blinden. Man kauft lieber eine Sicherheitseinrichtung (das kann eine Software sein, oder eine Infrastruktur) um das gute Gefühl der Komfortzone zu haben, statt sich zu fragen, wie diese Löcher überhaupt ständig aufs Neue entstehen. Oft geben Firmen viel Geld für Software oder Komplettlösungen aus, ohne richtig zu wissen, wie sie diese Werkzeuge am effektivsten bedienen können. Eine Lösung, welche einen 100%igen Leistungsumfang mitbringt, wird von ihrem Potenzial her oftmals nur zu 20% oder 30% vom Käufer ausgeschöpft. Es fehlt das richtige Konzept, die Prozesse und Regeln, das effektive System. So wird zwar eine Lösung gekauft und in Betrieb genommen, aber so richtig zum fliegen kommt sie nie. Das ist zuviel Geld für zu wenig Sicherheit.

Personalverantwortliche bewilligen ihrem Personal lieber Fortbildungsmassnahmen, die begrifflich zu ihrer Stellenbeschreibung passen, statt es einmal zu wagen aus einer Luftaufnahme heraus, oder über den Tellerrand blickend die Ursachen allen Übels zu erkennen.

Wenn ich mich in die Ursachenforschung des ganzen begebe, dann stelle ich immer wieder fest, dass meine Feststellungen mit dem Wort „Würden….“ beginnen. Spontan kommen mir dann auch folgende „Würde….“ Sätze in den Sinn:

- Würden Software Architekten beim Entwurf ihres Werks mehr Augenmerk auf signifikante Sicherheitsvorkehrungen schenken, wäre womöglich eine nachträgliche Anpassung der Architektur ggf. unnötig und würde eine Abwärtskompatibilität durch zusätzliche Middleware erübrigen.

- Würden sich Softwareentwickler damit befassen, welchen unsicheren und mit unzähligen Löchern geschriebenen Code sie da freigegeben haben, müssten Sie sich weniger mit dem fixen dieser aufgedeckten Lücken aufhalten, was das Unternehmen viel Zeit und damit Geld kostet.

- Würden Administratoren wissen, wie unsicher sie ihr Netzwerk aufgebaut, wie schlampig sie ihre Firewall Regeln definiert und wie ungenügend sie ihre Systeme konfiguriert haben, müssten sie sich nicht mit ständigen Nachbesserungen nach Prüfungen, Revisionsprüfungen oder Audits oder im schlimmsten Fall nach Vorfällen verantworten und beschäftigen.

- Würden Security Manager nicht nur Compliance Regeln und beste Praktiken, die sie selbst nur in der Theorie kennen hoch und runter prädigen sondern die Praxis durch simulierte Vorfälle erfahren, müssten Sie nicht auf teure Experten zurück greifen, die auch nur bedingt Mehrwert leisten.

- Würden Unternehmen endlich einmal die Notwendigkeit von Regeln und Prozessen verstehen und diese konsequent durchsetzen, dann müssten so manche schlauen Köpfe im Unternehmen nicht das Gefühl haben in dem Film „Und täglich grüsst das Murmeltiert“ als Hauptdarsteller zu sein (und ich mag diesen Film sehr 😉 ).

Würden, Würden, Würden, Hätten, Hätten, Hätten….. Die Ursache liegt definitiv nicht in der Frage „Was wäre wenn…“ sondern in der nicht vorhandenen Motivation von uns allen, dessen Abwesenheit meinerseits damit begründet wird, das andere Prioritäten immer einen höheren Rang haben werden, um nicht zu sagen „In dem Bereich ist doch bisher nie etwas passiert! Warum also dafür was leisten?“

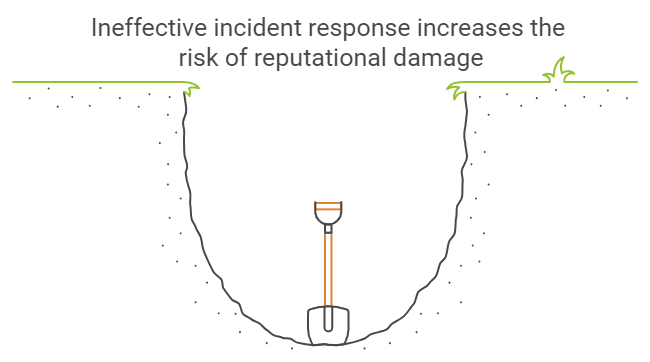

Doch jede Ursache hat auch eine Wirkung. So hat es die Industrie selbst „verbockt“ und verbockt es weiterhin, dass sie heute über gehäufte Angriffe, Einbrüche und „Leaks“ heult, über teure, anstrengende, lästige Konformitätsprüfungen jammert, über nicht vorhergesehene Notfallinvestitionen weint. Schliesslich und insbesondere dann werden in teure Massnahmen investiert, wenn das Leid am eigenen Leibe erfahren wurde.

Es liegt in der Natur das Menschen zu verdrängen, und in der Natur das Hackers, verdrängtes und versäumtes aufzuspüren und zu nutzen.

Diejenigen, die sich als „die Guten“ bezeichnen, sind und werden immer einpaar Schritte hinterher sein, nicht weil sie nicht flexibler, sensibilisierter, versierter und unbürokratischer sein könn(t)en, sondern weil sie nicht kreativ genug sind oder es sein wollen, wie es ein Hacker sein kann…

OrkiX