Well, there’s egg and bacon,

egg sausage and bacon

Egg and spam

Egg, bacon and spam

Egg, badon, sausage and spam

Spam, bacon, sausage and spam

Spam, egg, spam, spam, bacon and spam

Spam, sausage, spam, spam, spam, bacon, spam tomato and spam

Spam, spam, spam, egg and spam

Spam, spam, spam, spam, spam, spam, baked beans, spam, spam, spam and spam.

Schade, dass empfangene SPAM Emails nicht immer so lustig sind, wie die Sketches von Monty Python.

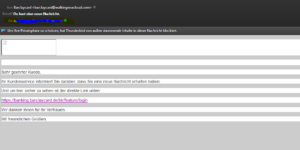

Am Wochenende habe ich wieder eine lustige SPAM EMail erhalten. Die Email kam zwar nicht als SPAM durch sondern als normale Email, aber es war für das geübte Auge offensichtlich. Zudem habe ich garkeine Barclay Card 😀

Ich soll eine Nachricht auf dem Barclay Portal erhalten haben, yuhuuuu. Aber hinter dem Link, welches ich anklicken soll, um an die Nachricht zu gelangen, ist natürlich nicht die Webseite von Barclay hinterlegt. Zudem der Text des Links gleich ein Typo enthält. Man schreibt HTTPS:// , nicht HTTPS;//

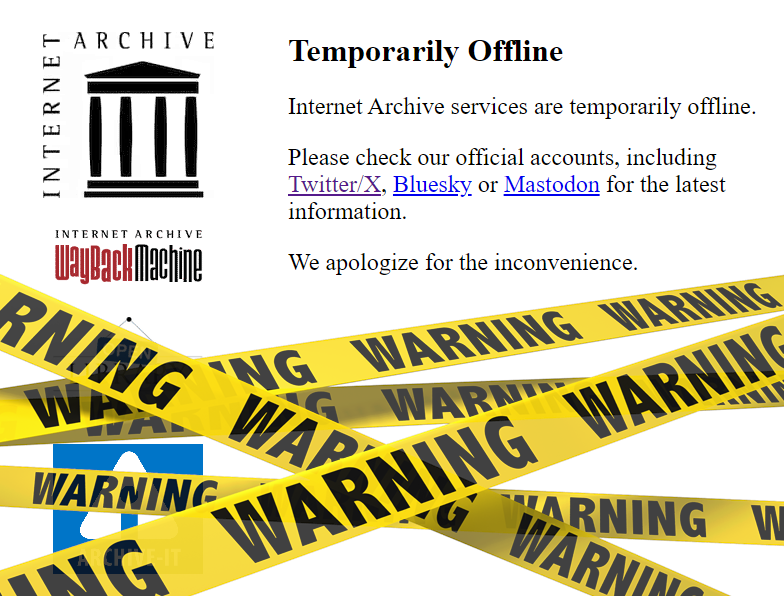

Es wird also beim Klick auf den Link in der Email tatsächlich auf http://cdn-caras.perfil.com/wp-content/uploads/2014/06/redirect-barclays/ gegangen.

HINWEIS: http://cdn-caras.perfil.com/wird in Argentinien gehostet und ist die Online Seite eines Magazins namens CARAS. Anscheinend hat der Angreifer es geschafft, eine HTML Datei auf die WordPress Installation von CARAS hochzuladen oder zu erstellen (nach der URL zu urteilen), um von dort aus auf eine weitere, kompromittierte Seite aufrufen zu lassen.

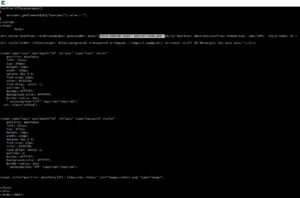

Na gut, dann kopiere ich mal den Link von CARAS und schaue, wo ich damit hinkomme. Die per WGET von diesem LINK gezogene Index Seite hat wie vermutet eine einfache Weiterleitung: <meta http-equiv=“refresh“ content=“0; URL=https://www.olfert-co.de/blog/barclaycard/„>

Es soll also auf https://www.olfert-co.de/blog/barclaycard/ weitergehen. Also gut, dann folgen wir mal dem und ziehen uns die Seite hinter diesem Link mit einem weiteren WGET:

Auch hier werden wir gleich auf einen weiteren Link umgeleitet, alldings auf dem gleichen Webserver, nur auf eine andere URL, und zwar auf https://www.olfert-co.de/blog/barclaycard/index.html/1287c/

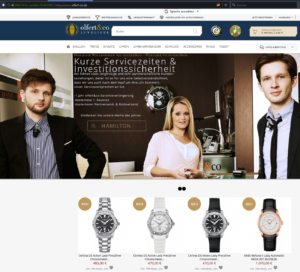

Ein Blick per Webbrowser auf die Landing Page von olfert-co.de zeigt jedoch, dass es sich hierbei um eine Firma handelt, welche es tatsächlich existiert, mit ordentlichem Impressum und Sitz in Deutschland mit eingetragenem Handelsregister und sogar einem signierten SSL Zertifikat.

Doch der Quelltext der Index Seite unter dem Link https://www.olfert-co.de/blog/barclaycard/index.html/1287c/ ist so einfach wie erwartet. Man soll einen Benutzernamen und ein Kennwort eingeben. Beim Submit wird auf dem gleichen Webserver dann eine PHP Datei „Code.php“ aufgerufen, vermutlich um dem Angreifer die Barclay Zugangsdaten des Opfers zu übermitteln, falls es sich tatsächlich um einen Barclay Kunden handelt, der solch eine Email empfängt und zudem noch darauf reinfällt.

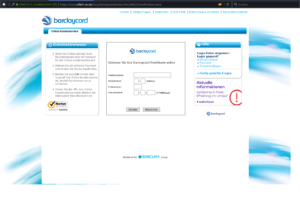

Ruft man die oben genannte URL in einem beliebigen Browser auf, so kommt tatsächlich eine Seite, die das unschuldige Opfer denken lässt, es sei tatsächlich auf den Seiten von Barclay gelandet. Dabei sind die hinterlegten Links wie „Registrieren“ oder „Impressum“ einfach nur Bild Daten, die keine echten Links sind. Gibt man auf der Login Maske einfach irgendwelche falschen Login Daten ein, so wird man icht etwa mit einer Login-Fehler Seite konfrontiert, sondern man soll seine Kreditkartendaten samt Sicherheitscode eingeben 😀 So einfach ist das….

Fällt also ein Opfer auf die Masche des Angreifers ein, so wird bei der Eingabe der Daten eine weitere PHP Datei „log.php“ ausgeführt, worüber die gesammelten Daten gespeichert und dann später vom Angreifer abgerufen werden können.

Ich habe die „log.php“ Datei ohne Parameterübergabe einmal ausführen lassen um zu sehen, was passieren wird. Im Regelfall wird das Opfer nach Absenden seiner Kreditkartendaten umgehend auf die echte Seite von Barclay Deutschland umgeleitet, und zwar auf die Adresse: https://www.barclaycard.de/index.php?page=ueber-barclaycard#werte

Ein kurzer Blick in den Quellcode der Webseite https://www.olfert-co.de/blog/ bestätigt, dass die Seite mit WordPress erstellt wurde. Erst kürzlich gab es eine kritische Sicherheitslücke in WordPress in den Versionen vor der aktuellen 4.8.3. Ich nehme stark an, dass die Webseite von der Firma Olfert entsprechend einem Hacker-Angriff zum Opfer gefallen ist, worin der Angreifer seinen eigenen Code eingeschleust hat, um ahnungslose Opfer von Barclay auf diese Webseite zu lotzen. Warum macht er es sich nicht einfach und hostet seinen Code selbst, warum diese Umleiterei auf eine gehackte WordPress Installation? Nun, je weniger man zurückverfolgbar ist, desto besser ist es im Falle einer Ermittlung.

Übrigens, die vom Spamer versendete Email wurde tatsächlich von der Seite walkingonacloud.com aus versendet, ein Online Shop für Shuhe. Und diese haben auch einen Blog (https://www.walkingonacloud.com/blog/). Nun dürft ihr drei mal raten, mit welcher Software ihr Blog erstellt wurde 😉 Genau, WordPress.

Versionen der WP Installationen zum Zeitpunkt der Feststellung

walkingonacloud.com: 4.1.1

cdn-caras.perfil.com : 4.8.3

Olfert-co.de : 4.8.3

BITTE AKTUALISIERT EURE WORDPRESS INSTALLATIONEN UND PLUGINS. IN DIESEM BEISPIEL SIND ES GLEICH 3 WP SEITEN, WELCHE ANSCHEINEND GEHACKT WURDEN.

Nachtrag am 13.11.

Die Firma Olfert wurde am 12.11. per Email informiert. Olfert hat sich noch nicht gemeldet.

Heute wurde Barclay informiert. Ich bin gespannt, ob sie sich rühren werden.

Nachtrag am 15.11.

Olfert hat endlich reagiert und den Link blockiert. Ob sie auf ihrem Webserver eine Desinfektion vorgenommen haben weiss ich nicht. Aber entweder haben sie meine Email gelesen oder sind aus anderen Gründen dahinter gekommen, dass ihre Webseiten gehackt wurden.