(Aktualisiert am 01.05.2016 um 23:59 – Hinzugefügt: Test-Emails an den Spamer + Ergänzung des Fazits)

In meinen letzten Recherchen bezüglich Spam-Emails und der hierfür benutzen oder missbrauchten Systeme dachte ich, dass das Ideenreichtum der Spamer in ihren Methodiken nun ihre goldenen Zeiten erreicht hätte. Aber wie so oft im Leben, darf man niemals NIE sagen. Das schränkt nur die eigene Kreativität ein und lässt denken, dass nun alles gut wäre. Ich muss aufpassen, dass ich nicht in diesen Trott falle anzunehmen, dass wir Menschen bereits die notwendigsten Erkenntnisse besitzen und uns somit eine Wissens-Konfortzone schaffen. So wie die Art der Bedrohungen ständig im Wandel sind, mutieren immer wieder neue Versionen einer alten Idee hervor, auf die wir uns immer wieder neu einstellen müssen. Man(n und Frau) lernt nie aus.

Im Jahr 2015 hatte XYZ.com es der ICANN vorgeschlagen, die Registrierung von Tausenden potenziellen .xyz Domain-Namen durch globale Registranten zu unterbinden, um die von der Volksrepublik China geforderte Zensur einzuhalten. XYZ.com erhoffte sich dadurch, eine offiziell anerkannte Registrierungsstelle in China zu werden, die es direkt erlauben würde, Domains an chinesische Kunden anzubieten.

Im November 2015 erreichte .xyz 1,5 Millionen Domain-Namen-Registrierungen, möglicherweise zusätzlich durch die Entscheidung von Google angeheizt, abc.xyz für die eigene Unternehmens-Website Alphabet Inc. zu nutzen. Allerdings behauptet VeriSign und weitere Registrierungsstellen, dass möglicherweise die Registrierungsstelle „Network Solutions“ hunderttausende dieser Domains auch fernab von China freigegeben haben soll, indem diese den Kunden-Accounts auf „Opt-Out“ Basis zur Verfügung gestellt wurden.

Das was für die .xyz Domains gilt, ist für viele weitere Generic Top-Level-Domains dieser Art inzwischen leider auch der Fall. Der Markt mit den Generic Domains boomt und so springen neue kreative Domainendungen wie die Pilze im Wald hervor. Ob nun .top – .live – .life – .site – .win – .party – Et Cetera…. Alle dieser neuen Domains werden mir so langsam aber sicher lästig. Während die länderspezifischen Domain-Endungen überwiegend auch in dem dazugehörigen Land ge-hosted werden oder wurden, ist es mittlerweile durch diese Dynamik möglich, eine .xyz Domain z.B. in Amerika zu registrieren und durch manuelle DNS Einträge in Timbuktu zu hosten, meinetwegen auch auf einem SDSL Anschluss im Keller, mit einer statischen oder dynamischen IP. Berücksichtigt man noch dazu, dass die Registrierungsvoraussetzungen in manchen Ländern wesentlich strenger sind als in manch anderen (RIPE je nach Region unterschiedlich konsequent ist), macht es ja durchaus Sinn die zu missbrauchende Domain für die Spamerei nicht gerade in Deutschland o.ä. zu registrieren, zumal die Registrierung von anderen als die länderspezifischen Domains meist mit zusätzlichen Kosten verbunden waren. Immer mehr Hoster neigen heute jedoch dazu, diese Kosten selbst zu tragen, um noch mehr Kunden mit exotischen oder nicht lokalen Domains zu werben.

Wenn diese Behauptungen von VeriSign stimmen, ebnet die Freigabe von diesen „Generic Top Level Domains“ den Weg für Spamer, schnell, unkompliziert und nicht-länderbezogene Domains zu registrieren und dadurch einen gültigen Domainnamen inkl. legale DNS Records zu erlangen.

Bei geschickter Massen-E-Mail Versandmethodik sowie Inhalt, kommen auf diesem Weg Massenweise Spam-Emails durch die Spamfilter der Email-Server durch, ohne oder nur geringfügig entdeckt zu werden. Wenn eine abgesetzte Spam-Email eine gültige Empfängeradresse beinhaltet, der Inhalt der Email so gebaut ist, dass der Back-Link ebenfalls eine dem Domain-Registranten gültige Adresse darstellt und die Texte in den Emails nicht gerade auf typische Spamer-Muster hindeuten, hat ein Spamfilter in der Regel keine Chance die Schwarzen Schafe von den Weisen zu trennen. Das Scoring schlägt fehl bzw. der Counter bleibt auf 0 [NULL]. Solange RBLs/DNSBLs die Domain nicht eindeutig als Spaming-Domains aufnehmen können, schlägt auch diese Methode der Spam-Erkennung fehl. Der letzte Teil der Spam-Erkennung (Der gesunde Menschenverstand vor dem Bildschirm) sagt jedoch genau das Gegenteil, wenn man die Emails zu lesen bekommt: Eine Spam-Email, die mein Postfach erreicht hat, ohne auch im geringsten entdeckt zu werden!

Zugegeben, ich hatte schon oft den Fall, das mein virtueller Nachbar, der seine Web-Seiten neben meinen auf dem Server meines Web-Hosters betrieben hatte, über seine Webpräsenz gehackt wurde oder selbst gespamt hat und somit plötzlich der gesamte Server in den RBL Datenbanken als „Spamender Server“ samt eindeutige IP eingetragen wurde. Dies verursachte, dass ich garkeine Emails mehr über meine Forum-Webseiten an die Mitglieder versenden konnte. Äusserst ärgerlich!

Aber seit dem es die DNSBL Datenbanken existieren, soll verhindert werden, dass durch einen schwarzen Schaf (mein virtueller Nachbar) nun alle weisen Schafe im Stall (Der Server) mitgeschlachtet werden sollen. Ich weiss nicht ob es im Geschmack einen Unterschied geben würde ob schwarz oder weis, aber ich will, dass mein Forum, mein weiser Schaf möglichst lange am Leben bleibt und nicht geschlachtet wird, auch wenn mein Nachbar beginnt lästig zu werden. Auch wenn eine DNSBL Datenbank bei der Überprüfung einer solchen Domain meines Nachbarn anschlägt, wäre mein Nachbar dann zwar als Spamer erkennbar, meine Emails würden aber dann doch noch durchgelassen werden. Wenn da nicht noch die 100Tausend weiteren Varianten dieser Domains meines Nachbarn wären, die er nach jeder Erkennung eines vorherigen Domains aktiviert und zum spamen nutzt, vorausgesetzt, er ist der Spamer selbst. Es sind also jede Menge schwarze Schafe vorhanden und ich mitten drin.

Bei der neuen Masche der Spamer eine offizielle Domain bzw. Website zu sein, sind die Möglichkeiten nun erstmal unbegrenzt, den Opfern von einfachen Links bis hinzu von den Antivirus-Systemen unentdeckten Ransomware Trojaner zuzustellen. Wobei letzteres selbst nicht direkt zugestellt wird, sondern dessen Troll/Sklave, welches dann den eigentlichen Trojaner nach lädt. Das ist wesentlich effektiver bei den heuristischen Analysen einer Antivirussoftware durch Mutationen möglichst lange unentdeckt zu bleiben um zumindest den Versuch starten zu können, das Übel aus dem Internet auf den heimischen PC oder auf den Arbeitsplatz-PC nachzuladen und zu starten.

Dabei würde ich einem Erpressungs-Gauner hinter diesem Trojaner gar das doppelte zahlen, damit er bei mir vorbei schaut und meine Daten verschlüsselt, die ich ohne seine Hilfe dann hoffentlich nicht mehr entschlüsseln kann. Ich bin nämlich ein Daten-Messi und so langsam aber sicher merke auch ich, dass meine Festplatte visualisiert so aussieht, wie im Keller meines schon lange verstorbenen Onkels, der alle möglichen Teile, Werkzeuge und sonst noch alles sammelte. Er hatte irgendwann die Kontrolle über sein Keller-Inventar verloren und hat sich danach zu Tode gesoffen. Also, ich weiss jetzt nicht, ob des wirklich am Keller lag, aber R.I.P. Onkel! So sehr ich der Datensammler bin, so sehr hasse ich es die Bude vollzustopfen. Alles was der Mensch in seinem Leben braucht, passt auf ein Motorrad. Das ist mein Motto.

Es ist immernoch so einfach, einen verseuchten Anhang, gerade über diese Emails von offiziellen Generic Top Level Domains, die noch nicht als „Böse“ markiert wurden, durchzuschleusen. Zip Archive z.B. kommen bei den meisten Mailservern durch (vorausgesetzt die Endung wird nicht geblockt), wenn man die verseuchte Datei mehrfach archiviert und per Zip Datei zustellt. Die meisten Antiviren-Software werden so eingestellt, dass sie Anhänge nur bis zu einer bestimmten Hierarchiestufe hinab scannen. Ist die verseuchte Datei (z.B. Exe, Elf, Com, etc. Dateien) dann noch binär selbst extrahierend mehrfach verpackt, geben es die meisten Scanner auf. Wenn der Administrator des Mailservers dann die Einstellung vorgenommen hat, dass nicht scanbare Anhänge trotzdem durchgestellt werden sollen, liegt es nur noch am Empfänger, ob er die Trojaner-Bombe zündet, oder sie selbst entschärft. Wenn man sich einmal die Verseuchungsstatistiken anschaut, wird man feststellen, dass wohl die meisten Email-Emfänger, ob sie nun daheim sitzen oder z.B. in der Bank, auf den Auslöser drücken, statt es sein zu lassen. Die meisten Banken blockieren Anhänge. Daher kommen die Viren per Link rein, auf die das Opfer nurnoch draufklicken und den Ladevorgang auslösen muss.

Was mein Postfach betrifft, so landen seit jüngster Vergangenheit nun genau solche Spam-Emails von diesen Generic Top-Level-Domain Betreibern direkt in meinem Posteingang. Wenn ich mir dabei den Quelltext der Email anschaue, wird mir beim Spam-Scoring meines Providers schlecht. Ganze 0 (NULL) haben bisher alle Spam-Emails von diesen Domains von meinem Email-Provider bekommen. Das ist für den Spamer negiert dann die volle Punktzahl einer erfolgreichen Zustellung!!

Das besondere an diesen Emails ist es, dass:

- Der Spamer als „Return-Path“ und „From“ meist die Empfänger-Emailadresse einsetzt, d.h., dass beim Antworten auf die Email ihr euch selbst adressieren würdet.

(Genau dabei liegt die Schwäche meines Providers: Er nimmt Emails von einer fremden Domain an, die angeblich ich abgeschickt haben soll und die an mich adressiert wurde, ohne dass ich mich bei meinem Provider für den Versand/Zustellung dieser Email authentifiziert habe) - Der Spamer bequem vor seinem Email-Client sitzt (bei diesem Beispiel Thunderbird Vers. 38.4.0) und präparierte Serien-Emails aus seiner Spam-Liste rauslässt

- Es sich hierbei um echte, verkaufte Listen aus Hacks oder Weitergaben handelt, weil nicht nur meine Email dem Spamer bekannt ist, sondern auch gleich mein Vor- und Nachname

Ich gebe meinen Nachnamen bei Registrierungen nie an, ausser es muss sein, z.B. Ebay, Onlinebanking, die Top Social & Business Networks. Aber ich denke, auch diese wurden bereits mehrmals gehackt. Wenn ich mir meine eigenen Analysen über die angeblich seriösen Websites der namhaften Firmen anschaue, dann bin ich sicherlich nicht der einzige, der in der Lage ist, geschützte Daten relativ einfach aus den Webseiten dieser Firmen zu extrahieren.

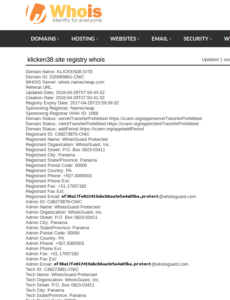

Eine einfache WHOIS Abfrage zeigt erneut, dass zumindest die rechtliche Masche der Spamer immer wieder die gleiche ist: Es sind Briefkastenfirmen im Ausland, die diese Domains registriert haben. Interessant bei dieser Domain aus meinem Beispiel (klicken38.site) ist es zu sehen, dass diese Briefkastenfirma in Panama sitzt *LOL*! Ob es jetzt der Gegenschlag von Mossack Fonseca ist? Oder sind es Daten des „Panama Papers“ Informanten, der vielleicht gar nicht ein Insider war, sondern ein Hacker, der u.a. in die Systeme von Mossack Fonseca eingebrochen ist. Solche Unbekannte brechen ja nicht nur bei Mossack ein, sondern in viele andere Systeme von anderen Firmen. Das wäre zumindest ein Szenario, weshalb meine Daten in solchen Listen landen und um den Globus kursieren.

Ich sollte mich mit diesem Spamer von klicken38.site evtl. anfreunden. Nicht weil ich interessiert bin einen Nebenjob als erfolgreicher Spamer aufzunehmen – Ich habe so schon kaum Zeit für meine Hobbies – sondern weil ich u.a. schon immer nach Panama wollte. In meiner Kindheit war Panama oft ein Land in Geschichten. Für mich war sie unerreichbar und mystisch 🙂 Ich würde mich sogar bereit erklären den Staub vom Briefkasten des Spamers abzuwischen, um danach einen angezündeten Böller reinzuschmeissen, so wie wir es als Kinder in unserer Kids-Gang immer gemacht haben, kurz vor Weihnachten, wenn es wieder Böller gab und wir einige von diesen Krachern heimlich unseren Eltern entwendet hatten. Schlimm, ich weiss….

Aber leider muss man sich auch hier eines besseren belehren lassen. Denn was wie eine Briefkastenfirma in Panama aussieht, ist nichts anderes, als der Schutz der echten Daten des Spamers durch WHOISGUARD. Whoisguard ist eine Dienstleistung, die die echten Daten von „Normalen“ Bürgern und Firmen gegen Spamer schützen soll und die Einträge entsprechend mit seinen eigenen maskiert. Was für uns im Grunde eine willkommene Dienstleistung gegen Spamer sein würde, ist in diesem Fall der Fluch, wenn der Spamer sich selbst maskiert, in dem er diesen Dienst in Anspruch nimmt. Es ist ein Anonymisierungsdienst, der einerseits schützen soll, andererseits in den falschen Händen die perfekte Tarnung ist. Die angegebene Email-Adresse in der Abfrage ist lediglich eine generische Email-Adresse, die eine statische Weiterleitung zu der Email Adresse des Spamers darstellt.

Ich sende also der Email aus der WHOIS Abfrage eine Email, in der Hoffnung, dass ich eine „Unknown Recipient“ Antwort des Email-Servers des Spamers zu bekommen, hinter dem sich seine echte Email-Adresse versteckt. Dadurch kann ich evtl. rausfinden, wo der Spamer wirklich sitzt.

Promt bekomme ich vom zustellenden MX die Antwort, dass mein Link in meiner Email bereits als SPAM-LINK in den Blacklists der spamrl.c eingetragen wurde. Sehr interessant. Warum erkennt es dann mein Provider nicht?

Ich schreibe erneut eine Email, diesmal nehme ich den Link raus und schreibe etwas utopisches rein. Und siehe da, meine Email geht durch und es kommen keine Antworten zurück. Das bedeutet, dass hinter dieser WeiterleitungsEmail eine echte Emailadresse vorhanden ist. Mal sehen, ob der Spamer mir selbst antworten mag. Zumindest würde er seinen Standort verraten, es sei denn, er nutzt wieder eines seiner Spam-Server für die Antwort.

Ich weiss jetzt aus meiner simplen Recherche heraus, dass diese Domain als eine Briefkastenfirma in Panama von WhoisGuard getarnt ist, dessen Firmenname jedoch geschützt wird. Ein weiteres Indiz ist es (Ich traue der Sache noch nicht ganz), dass der Spamer zumindest schonmal Thunderbird benutzt und ein OpenSource Fan sein muss oder einfach nur die Serien-Brief-Plugins von Thunderbird nutzen will. Vielleicht hat er auch den MUA-Header manipuliert. Aber mal sehen, wo diese Domain ge-hosted wird und vielleicht finde ich sogar heraus, in welchem Land der Computer tatsächlich sitzt, mit Thunderbird darin installiert, der mich als Empfänger bei Namen nennt.

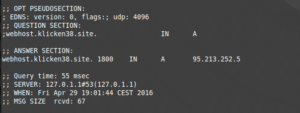

Eine wichtige Information sollte hier noch erwähnt werden. Wenn man nach der angegebenen Domain selbst forscht, wird man keine IP Adresse dahinter finden. Diese Domains sind zwar registriert, aber werden in der Regel nicht ge-hosted. Eines der Gründe hierfür ist es, dass der Spamer möglichst viele dieser Domains registriert, aber das Hosting i.d.R. in einem anderen Land stattfindet, wenn wir bei der Untersuchung Glück haben, in seinem eigenen Land. Zum anderen ist es einfacher, das System dahinter zu verschleiern, da man bei einer Domain Registrierung über den Registrierungs-Provider (in DE z.B. Strato, 1&1, 1Blu etc.) in den DNS Systemen des Providers eine Domainweiterleitung veranlassen kann, ohne dass man einen Eintrag in den Root-Level DNS Servern benötigt. In solchen technischen Konstellationen schlägt ein ICMP Typ 8 / Echo-Request Versuch (einfaches PINGEN des Hosts durch vorherige DNS Auflösung) fehl, weil zwar eine Weiterleitung eingerichtet ist, aber die Domain selbst keine bekannte IP Adresse in den Root-Servern besitzt bzw. selbst nicht weitergeleitet wird. Das ist eine gute erste Tarnung, weil man ersteinmal automatisch denkt, dass es diese Domain mittlerweile nicht mehr gibt und der Spamer die Weiterleitung ständig verändern kann, auf ein anderes System irgendwo im WWW oder auf eine andere URL. In meinem Beispiel hat der Spamer die URL nach nur einem Tag verändert, so dass die Spamer-URL am nächsten Tag nicht mehr erreichbar war, das Ziel hinter der URL immernoch vorhanden ist. Sie ändern also ständig ihre Muster bzw. täglich ihre Generischen Domainnamen.

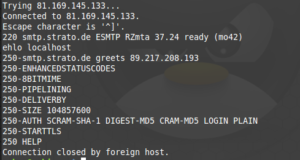

Aber um herauszufinden, ob und wohin eine Domainweiterleitung eingerichtet ist und somit an den Wirt ranzukommen, muss man die gesamte URL in der Spam-Email verwenden. Da man URLs selbst auf diese Weise nicht anpingen kann weil sie auf ein spezifisches Protokoll regagieren, muss man entweder auf den Link in der Email gehen (was man nicht will 😉 ) oder das Ziel an der Konsole abrufen, um an die IP Adresse des eigentlichen Ziels ranzukommen:

Na da haben wir es auch schon! Ich werde nach Aufruf des Links umgehend auf die IP 164.132.110.77 weitergeleitet. Von dort aus gibt es eine weitere Weiterleitung auf die IP 164.132.110.87, wohinter eine Sex-Dating-Seite www.seitensprung-treffen.com betrieben wird. Diesmal ist es aber anders als bei meinen vorherigen Untersuchungen bezüglich Spamer: Die Domain bzw. die Seiten von seitensprung-treffen.com gehören ebenfalls zu dieser getarnten Briefkastenfirma in „Panama“ (Siehe Bild von oben zur Whois Abfrage).

Ich finde, man sollte EU Gesetze erlassen, dass zumindest in der EU keine juristische oder private Person eine Domain registrieren kann, der keinen nachweislichen Wohnsitz in der EU hat. Das ist zwar von der Bearbeitungszeit her mühsam, aber wir müssen anfangen umzudenken, wohin uns denn unsere „Schnelle“ und schnelllebige Zeit denn hinbringt.

Bekanntlich gibt es hierbei 2 Intensionen für solche Spam-Emails: Entweder man möchte dass ich durch den Besuch auf dieser Seite meine Männlichkeitshormone für ein teures Abo beginne zu aktivieren (und meist bezahlt man dann per Kreditkarte oder PayPal und dann fangen plötzlich Unregelmässigkeiten auf dem Konto an 😉 ), oder man setzt auf meine Neugier und möchte mich auf diesen Seiten durch gezielte Adds oder Popups infizieren, in der Hoffnung dass ich bis dahin die neusten Patches nicht installiert habe, oder mein Browser selbst ein verwundbares Addon am laufen hat, welches dann genutzt wird, um mein System zu kapern, oder einen Banking-Trojaner einzuschleusen oder meine Daten mit einem Erpressungs-Trojaner zu verschlüsseln.

Meist jedoch breche ich meine Recherchen an dieser Stelle ab, da ich zwar über einen virtuellen Host auf meinem System weitere Untersuchungen durchführen könnte (z.B. VirtualBox), ich aber ohnehin schon tausende andere Bilder von nackten Weibern an meiner Wand hängen habe, die mich freiwillig und ohne die Hintergedanken von Spamern und weiteren bösen Menschen anstarren. Zumal ich zwar gerne viel tiefer in die Strukturen solcher Webseiten abtauchen würde um eine Analyse über die Scripte und Links, die sie zusätzlich laden durchzuführen und zu publizieren, aber ich genau weiss, dass diese giftigen Pilze des Internet-Waldes nie enden werden. Des Weiteren interessiert sich auch keine Behörde dafür, endlich mal diese lästigen Seiten abzuschalten und die Betreiber, Handlanger und Lieferanten von bösartiger Software, Spamlisten etc. dingfest zu machen.

Es ist ja auch immer wieder lustig für mich zu sehen, ob diese Menschen sich auch richtig ins Zeug legen, um mich davon zu überzeugen, meine Bilder wieder abzuhängen und stattdessen lieber ihre kriminellen Dienste in Anspruch zu nehmen, nackte Bilder dabei selbstverständlich gratis.

Zum Schluss will ich aber wirklich wissen, von wo aus diese Webseite denn ge-hosted wird. Uuuuuunglaublich! Die Seiten werden von Italien aus bereitgestellt bzw. die Ziel-IP wird nach Italien geroutet und antwortet angeblich aus MILANO! Diese Italiener, diese Lustmolche wieder hahaha 😀 Aber ich glaube, es sind nicht die Italiener, die eine Whoisguard-Tarnung als „Briefkastenfirma in Panama“ haben.

Schauen wir mal, vielleicht ist es auch ein Host, der vorher gehackt wurde, worüber dann solche Seiten von Hackern gehostet werden. So etwas hatte ich einmal bei einer Ban(öhöhöhöh hab Tipp-Husten, meine natürlich Bäckerei) erlebt, für die ich eine Sicherheitsanalyse tätigen sollte. Hinterher kam raus, dass Hacker seit geraumer Zeit einen Server in der DMZ der „Bäckerei“ gehackt und darüber genau solche Seiten ge-hosted hatten. Darauf kam ich jedoch nicht über meine direkten Analysen, sondern weil sich der Admin beschwert hatte, dass meine Analysen die Kundensysteme massiv ausbremsen würden. „- Eh was?? Ich scanne nicht einmal mit Nessus oder anderen Security-Analyse-Scannern rum!“ antwortete ich ihm. Wir schauten uns einmal das betroffene System gemeinsam an. Anhand der Protokolle stellte ich fest, dass es massive Anfragen an diesen Server gab. Weitere Logs zeigten uns dann, dass es Zugriffe von aussen auf dieses System über Nicht-HTTP-Protokolle (zensiert) gab und zu guter Letzt, dass anscheinend ein Webserver auf diesen Server installiert und die Barfuss-Seiten dann geladen wurden. Das Problem waren die Firewall-Einstellungen/Regeln der „Bäckerei“ und die nicht zeitnah aktualisierten Systeme in der DMZ. Verfügbarkeit ging auch dort der Sicherheit vor. Ein ehemaliger Kollege von mir, hatte zuvor eine ähnliche Erfahrung bei einer anderen „Bäckerei“ gemacht.

Pornoseiten hostende „Bäcker“, das gabs wohl noch nie. Ich habe mir das notwendige Slogan schon lange ausgedacht: „Die Porno „Bäckerei“! jetzt mit niedrigen Zinsen für Freier“. Ich hoffe, dass die „Bäcker“ heute etwas besser geworden sind und nicht nur an ihr Kapital denken und abgelaufene Sardinenbüchsen über ihre Broker in Drittländern verhökern, sondern auch um ihre eigene Sicherheit und die ihrer Kunden bemüht sind.

Was unser System in Italien betrifft, so scheint es erneut ein virtueller oder physischer Host eines Providers zu sein. Es sind mehrere Webseiten drauf gehostet und es sprechen typische Ports wie SSH, SMTP, HTTP und HTTPS Ports an. Ich denke, es ist die IP eines typischen EU-Hosting-Providers und es sind massenweise solcher Seiten darauf. Beispielsweise endet eine weitergeleitete URL von der Domain „ansehen15.win“ ebenfalls auf genau diesem Server und es ist das gleiche Muster und die gleiche Firma, die angeblich in Panama sitzt!

[Abbildung: Whois Informationen über ansehen15.win == klicken38.site]

Nur wer sagt denn, dass die Emails auch von diesem Provider bzw. Server in Italien aus gesendet wurden? Nur weil der Absender-Mailserver webhost.klicken38.site lautet, heisst es noch lange nicht, dass alle Subdomains auch zu dem Server in Italien führen müssen. Wie gesagt, es ist eine Weiterleitung. Und wie die meisten Regeistrierungs-Provider, kann man sicherlich auch bei diesem Provider des Spamers (namecheap.com) beliebig viele Subdomains zu einer registrierten Domain anlegen, die man dann ebenfalls bequem auf eine beliebige Adresse umleiten lassen kann.

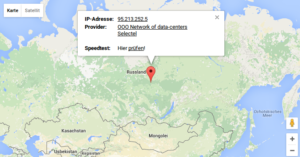

Das beutet ungefähr das gleiche, dass meine Rechnungsanschrift und meine Lieferanschrift voneinander abweichen, dennoch mein Name an oberster Stelle beider Adressen steht. ich tippe mal darauf, dass die Subdomain meines Spamers, der mich ja persönlich kennt und mich hoffentlich nach Panama einladen wird, irgendwo entweder in China oder in Russland sitzt, bei einem Glas Vodka vielleicht, neben Thunderbird am Bildschirm?

Eine Subdomain ist wie der Name schon andeutet, eine Domain zweiter Hierarchiestufe zu der eigentlichen Domain. Wenn also meine Domain networm.ch lautet, kann ich beliebig viele Subdomains mit der Notation Subdomainname.Domainname.Endung erstellen, also z.B. blog.networm.ch oder spamer.networm.ch (vor der letzteren hüte ich mich)

Im Falle unseres Spamers, hat er genau diese Methode angewendet, um seine Quelle vom Ziel zu trennen. Während also die Domain klicken38.site nicht ansprechbar ist, wird eine weiterführende HTTP-URL wie oben beschrieben zu einem Web-Host nach Italien weitergeleitet, während die Subdomain, von der aus wiederum die Spam-Emails verschickt wurden, auf eine andere IP Adresse, die des Absenders aufgelöst wird.

Und da haben wir es auch schon, NASDAROVIEEEE!

Erneut ein virtueller Host, der typischer Weise einen eigenen Email-Server zur Verfügung stellt. Das dumme dabei ist, dass ich an dieser Stelle die Spur zum eigentlichen Email-Client, also zur Ursprungsquelle des Spamers verliere, es sei denn, der Client ist selbst auf diesem Host installiert und tarnt sich als Thunderbird. Denn wenn man eine Email regulär über einen normalen Client wie Thunderbird absetzt, dann gibt der letzte „Received“ Header der Nachricht in der Regel das initiale System aus, welches die Email versendet hat.

Beispiel: „Received: from [192.168.0.50] ([123.456.789.123]) by mail.provider.com (abcd101)“

Schade, denn ich könnte jetzt ein Glas Vodka gut und gerne vertragen…

Wie der Spamer ggf. die Header seiner Emails tarnt/manipuliert

Wenn der Email-Client Thunderbird keinen „Fully Qualified Domain Name“ (FQDN) des zum Email-Versand verwendeten PCs feststellen kann, so wird hierfür die IP Adresse der an die DSL Leitung verwendet. Diese Adresse erscheint dann im Header einer jeden E-Mail. Wenn der PC nun hinter einem Router mit NAT sitzt, so wird die lokale IP-Adresse ebenfalls in der Header der Email verraten.

Damit diese recht unsichere Konfiguration von Thunderbird abgestellt werden kann, muss ein neuer Eintrage in der Konfiguration vorgenommen werden, welche unter „Konfiguration bearbeiten…“ (Mozilla typisch: about:config) über „Extras“ => „Einstellungen“ => „Erweitert“ => „Allgemein“ erreicht werden kann.

Hier wird ein neuer Eintrag/String mit dem Namen „mail.smtpserver.default.hello_argument“ angelegt. Der Wert des Strings kann eine beliebige IP-Adresse sein. Viele Benutzer die das kennen, bevorzugen hierbei die IP Adresse 127.0.0.1, da sie in der Regel von allen Mail-Servern als gültig angesehen wird. Da 127.0.0.1 die IP Adresse des lokalen Loopback-Interfaces ist, verrät der Benutzer damit kein Geheimnis.

Die Email-Header der Spam-Nachrichten, die mich erreichten, weisen keine solchen Muster auf. Es liegt also sehr nahe, dass die Email-Header entweder direkt manipuliert und die Emails über den spamenden Email-Server verschickt wurden, oder der Spamer die Email-Server so konfigurieren konnte, dass die Quell-IP des Spamers selbst nicht verraten wurde. Aber wir wissen ja, dass die Spamer sehr kreativ sind. Um die Wahrheit herauszufinden, müssten wir auf die Email-Server drauf, angeblich die Emails initial abgeschickt haben um aus ihren Logs zu erfahren, wo der Spamer sitzt!

Unser Spamer nutzt aber immer Linux basierte Virtual Hosts, meist CentOS, zum Versand seiner Spam-Emails. Auf diesen Systemen sind „Mail Transfer Agents“ (MTA) wie Postfix meist vorinstalliert oder kann einfach nachinstalliert werden. Über bestimmte Einstellungen in Postfix, kann man genau diese Informationen entfernen!

Ein Beispiel anhand der Postfix Konfiguration, die Internen IPs zu verstecken:

- Die neue Konfigurationsdatei unter folgendem Pfad anlegen: /etc/postfix/header_checks

- Die Datei mit folgender Zeile beschreiben:

/^Received:.*by\ $SERVERNAME\.de\ \(Postfix\)\ with\ ESMTPSA/ IGNORE - $SERVERNAME durch den Domainnamen des Servers ersetzen

- Bei ESMTPSA ist im Grunde nur das Ende interessant (SA). Das S steht dafür das eine Sichere Verbindung (TLS/SSL) bestand. Das S kann entfernt werden, wenn der Server auch ohne sichere Verbindung zum versenden genutzt wird. Das A steht für für Authentifiziert, sprich, sich der User gegenüber dem Server zum Senden Legitimiert hat.

- Zum Schluss noch Postfix die Einbindung der neuen Konfiguration veranlassen: postconf -e header_checks = regexp:/etc/postfix/header_checks

Manche Email-Provider entfernen solche internen Informationen proaktiv. Es gibt hierzu auch einen Vergleich, welche Email-Provider in welcher Art (Interne IPs entfernt oder weitergegeben) auf die „Received-Header“ reagieren. -> http://www.email-vergleich.com/tag/received-header/

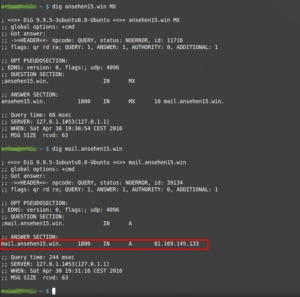

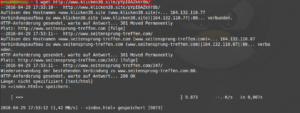

Bei ansehen15.win ist das ganze noch kurioser! Denn das spamende Quellsystem von ansehen15.win soll angeblich eine IP von Strato AG aus Berlin kommen!

Eine einfache Überprüfung zeigt, dass die Emails laut den DNS Ermittlungen von den Servern von der Strato AG aus versendet wurden.

Aber der Schein trügt! Denn die Mails wurden nicht wie über die DNS Abfragen feststellbar vom MX mail.ansehen15.win sondern von webmail.ansehen15.win aus versendet.

Dieser hat eine andere IP Adresse, und zwar die 78.46.28.64

Dieser sitzt nicht in Berlin, sondern:

ALSO VERWIRRUNG PUR! Ich denke, dass die Spamer auch angefangen haben die Email-Server ständig zu switchen, damit sie möglichst lange durch ständig wechselnden IPs unentdeckt bleiben.

Auch hier ist das Muster immer wieder gleich: Ein virtueller Server, welcher zum Spamen missbraucht wird….

Einige weitere Domains dieses Spamers:

aufmachen33.top

aufmachen39.top

aufmachen37.top

aufmachen40.top

treffen-29.party

treffen-31.party

Betroffene Provider in Deutschland:

Hetzner AG, Strato AG

Fazit:

Vielleicht steigt Google ja auch bald selbst mit seiner Domain abc.xyz ins Spam-Geschäft ein. Zumindest hat Google es ja mit seiner Domain abc.xyz es erleichtert, dass solche Domains von russischen Spamern als eine Firma in Panama registriert und die Zielsysteme in Italien ge-hosted werden können. Diesmal scheinen es jedoch garnicht die Russen zu sein, zumindest nicht die in Russland.

Aber es sind diesmal nicht die Russen, denn meine finalen, hier nicht mehr dokumentierten Recherchen führten mich über eine INLINE FRAME von den Seiten vom Hoster in Italien zu einer Seite, die wiederum die Spur nach Thailand führte, mit einer registrierten Email-Adresse „superman8810@gmx.net“ und dem Firmennamen „Maritim Engineering LTD“ sowie einer gehosteten Seite in Holland, bei einem Cloud Anbieter namens Lease Web. Die dort gehosteten Seiten selbst bieten zur Abwechslung illegale Potenzmittel an, aber nicht auf dieser Seite, denn man wird erneut weitergeleitet auf eine Seite namens generikashop.com, welches wiederum beim gleichen Cloud Anbieter ein XT-Commerce Onlineshop ist. Natürlich kann man dort auch mit VISA oder Mastercard bezahlen. Und selbstverständlich ist der Besitzer erneut in „Panama“ zu finden.

Man kann nur erahnen, welche komplexen Strukturen sich diese Organisationen aufgebaut haben, um möglichst viel Verwirrung bei der Rückverfolgung zu stiften um unerkannt zu bleiben und mit kurzfristigen Veränderungen ständig in Bewegung zu sein, damit diese Emails möglichst viel durchkommen und das Opfer erreichen. Wenn bei ca. 100 Millionen Email-Adressen am Ende nurnoch 25.000 Kunden rausspringen, dann ist das doch ein gutes Geschäft, findet ihr nicht? Es geht nämlich ums Geld, was sonst und es stecken Firmen dahinter, einige Firmen. So etwas denken sich keine einfachen Dumpfbacken aus.

Ich befinde mich regelrecht in einem Netz, welches selbst sich im Netz befindet, das wiederum sich in einem Netz befindet. Hätte ich doch bloss was anständiges gelernt, z.B. Bäcker, dann müsste ich nicht zusehen, dass wir heute lediglich in der Lage sind vereinzelte Systeme, URLs oder Emailadressen zu sperren, statt die Flexibilität zu besitzen, diesen Organisationen die Handschellen anzulegen, noch bevor sie wieder abtauchen…

Quick-Tips zur Sensibilisierung:

- Vertraut zumindest keiner Email, die auf diese Art, oder ähnliche Art zugestellt werden, durch die Spamfiltern durch direkt in eurem Postfach landen

- Markiert diese Emails bei euren Providern direkt als Spammails

- Vertraut derzeit keinen Generic Top-Level Domains, es sei denn ihr wisst wohin euch der Weg führt

- Lasst euch von Emails, deren Absender ihr nicht kennt aber mit euren Namen angesprochen werdet, nicht beeindrucken. Hinterfragt das Ganze und überprüft die Absenderadresse, wenn ihr es gerade nicht selbst seid 🙂

- Öffnet keine Anhänge wenn ihr der Herkunft der Email nicht zu 100% vertraut, auch wenn sie angeblich von euren Freunden für den nächsten Kaffe-Klatsch kommen.

- Meldet Fälle, die sich in dieser Art vermehren euren Providern