Über die Jason Bourne Filmreihe brauche ich nicht viele Worte zu verlieren denke ich. Der Titel dürfte nun so ziemlich bekannt sein. Dennoch zitiere ich hier einmal die Erklärung aus Wikipedia:

Jason Charles Bourne ist eine von Robert Ludlum erfundene Figur eines Geheimagenten, der als Auftragsmörder für die CIA arbeitet. Die Figur trat erstmals 1980 in seinem Roman The Bourne Identity (Die Bourne Identität) auf. Ludlum schrieb bis zu seinem Tod im Jahr 2001 drei Romane um Bourne.

Die erste Verfilmung erschien 1988 unter dem Titel Agent ohne Namen. International bekannt wurde die Figur durch die 2002 erschienene Verfilmung „Die Bourne Identität“, in der Jason Bourne von Matt Damon gespielt wurde. Der Roman Die Bourne Identität hat neun Fortsetzungen, wobei die letzten sieben von Eric Van Lustbader geschrieben wurden.

Spätestens seit dem 2. Teil der Reihe (4 Filme mit Matt Damon und eine mit Jeremy Renner) ist das Thema Cyber Hacking, Computerspionage, IT Manipulation und ein exklusives CSIRT (Computer Security Incident Responce Team) und ein SSOC (Special Security Operations Team) ein fester Bestandteil der Reihe geworden, wo sich das Katz- und Mausspiel nicht nur auf den Strassen ausgetragen wird, sondern auch mithilfe von Computernetzwerken, CIA Datenbanken und Tool sowie Spionage Satelliten. Dabei scheut die CIA in allen Teilen der Reihe keine Kosten un Aufwände, um Menschen die sie als ihr Feind betrachtet zu verfolgen, zu jagen und zu vernichten.

Im aktuellen und letzten Teil der Filmreihe geht es auch mehr oder weniger gleich mit einem Hack bzw. mit einem Einbruch in die CIA Systeme los. Doch Hoppla, was haben die Amis uns da wieder für ein Mist untergejubelt? Frau Merkels Handy können sie definitiv besser abhören.

Ich lege mal direkt los. Wer den Film nicht gesehen hat, der sollte diesen Artikel ohnehin nicht lesen: LITTLE SPOILER

Die neue Figur im letzten Teil, die böse neue CIA Agentin und Leiterin der Abteilung für Cyber-Kriminalitätsbekämpfung recherchiert zu beginn des Films in der Washington Post über ihren neuen Ober-Chef, hat dabei einen Browser offen, worin sie sich einen Zeitungsartikel anschaut. Aber was ist gleich da neben dem Browser los? Ein X-Terminal, auf dem der Konsolen Prozess-Monitor „TOP“ läuft? Warum zur Hölle läuft bei dieser Agentin, die gerade an ihrem Arbeitsplatz einen Zeitungsartikel liest, der Prozess-Monitor? Was will sie damit bezwecken? Einen möglichen verdächtigen Prozess entdecken oder abfangen? Eine Malware (für alle Fälle) identifizieren? Oder einfach nur schauen, welche tollen Prozesse ihr MAC OSx am laufen hat?

Meint sie wirklich, sie kann einen möglichen Rootkit, der mit blossem Auge nicht erkennbar ist, mit TOP entdecken? (Ich würde den Rootkit in den Systemd Prozessen verstecken, nicht als „HIER BIN ICH“ Prozess.)

Und im Anschluss führt sie ein Script aus, woraufhin sich eine Applikation öffnet, vermutlich mit allen Agenten in Syrien? Aber warum ein Voraussage-Algorithmus, was soll das sein? Platzfüller? Demonstration welch tolle und intelligente IT die CIA hat?

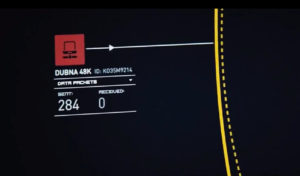

Dann geht es auch gleich los. Das CSIRT des CIA entdeckt einen seltsamen Verbindungsversuch über ihre Grenz-Firewalls und rufen die CIA Agentin an um sie zu informieren. Gemäss dem Anruf taucht plötzlich ein „Laufwerk“ auf, welches 1993 einem Team in Novosibirsk/Russland überlassen wurde und hätte schon längst zerstör sein müssen. Ja genau, wir verstehen richtig: Ein System klopft über das Internet bei der CIA an und das CISRT redet von einem Laufwerk. Interessanter Weise ist der Systemname sichtbar und es ist eine Dubna 48K, die vermutlich von einem tatsächlichen Angriff, welches parallel stattfindet, ablenken soll.

Für, die, die sich gerade fragen, was eine Dubna48K ist: Die Dubna 48K ist der Sowiet-Klon des „ZX Spectrum“ Heim-Computers. Es war ähnlich dem Zilog Z80 Mikroprozessor entwickelt. Seinen Namen hat dieser Computer von Dubna, einer Stadt nähe Moskau, wo diese Computer auch produziert wurden. „48K“ stand damals für 48 KByte RAM 🙂

Die Dubna 48K wurde 1991 auf den Markt gebracht. Zu dieser Zeit gab es jedoch bereits die leistungsstärkeren x86 CPUs auf dem Markt. Zudem gab es kommerziell verfügbare Betriebssysteme wie Unix, DOS und sogar Windows dazu. Die Dubna 48K hatte lediglich einen built-in BASIC Interpreter. Programme musste man über einen Kasettenrecorder laden, so das die Nutzung von kommerziellen Betriebssystemen hierauf nicht möglich war.

Also verstehen wir es richtig? Man startet auf die CIA im Jahre 2016 einen Ablenkungsmanöver mit einem Computer aus 1993, dessen Prozessor und Speicher wahrscheinlich nicht einmal dazu reichen würde, um Modem-Signale über eine serielle Schnittstelle zu prozessieren damit eine Attacke über das Internet vorgetäuscht oder getunnelt werden kann? Wie kann es zudem sein, dass ein solcher PC den eigentlichen Hack verstecken konnte? Eine Tunnelung mit diesem Gerät ist praktisch nicht möglich. Bei einem Parallelangriff müssten die Frühwarnsysteme der CIA in beiden Fällen anschlagen. Doch wie konnte der Angreifer den tatsächlichen Download Link tarnen? Ich gehe stark davon aus, dass es nur eine Ablenkung war, damit sich die Crew auf die Dubna 48K stürzen und den zweiten Link übersehen. Den Computer-Typ als Hostnamen zu verwenden ist auch sehr witzig. Nennen sie ihren Rechnernamen „Intel-Core-i7-8GB“ wenn sie solch einen Rechner haben? 😉

Und dann kam der geilste Screen, welches angeblich die IP Adresse des Angreifers darstellt 😀 Man beachte das 2. Byte der IP Adresse: —-> 256

Dann wird die tatsächliche Datenübertragung aufgedeckt, worin die Angreiferin geheime Dokumente über das „Ironhand“ Programm herunter lädt. Dummerweise bleibt dabei der Rechnername immer noch Dubna48 😉 Ohnehin sollte man einen Rechnernamen im Internet nicht ohne weiteres sehen.

Dann geht das Katz und Mausspiel weiter. Es wird viel spannender. Nun versucht die CIA eine Gegenattacke zu starten, auf die IP Adresse, die keine ist und theoretisch auch hinter einer Firewall ge-NAT-et sein könnte. Man will eine „Reverse Shell“. Das geht aber nur, wenn man die Gegenseite mit einer Malware infiziert und ein Rückkanal aufbaut, um dann den Rechner des Hackers unter Kontrolle zu bringen. Das wiederum geht dann, wenn man genau weiss, welches Betriebssystem die Gegenseite einsetzt, ob es Verwundbarkeiten hat und ob vor allem Dienste erreichbar sind, die verwundbar sind, für die man eine Malware parat hat, um diese dann zu attackieren. Es ist also ein völliger Bullshit, dass die CIA im Film binnen Sekunden die richtige Malware zur Hand hat und komischer Weise es so darstellt, als ob es völlig normal wäre, mal eben so ein System zu infiltrieren, vor allem, wenn die Gegenseite eine Ex-CIA Agentin darstellt 😉

Beachtlich sind auch all die IP Adressen und Hostnamen der Router aus dem zuvor getätigten Traceroute, welche ziemlich lustig ausgewählt wurden. Interessant auch, dass der Traceroute zuvor visualisiert wird, aber dann nochmals in der Konsole dargestellt wird. Natürlich kann eine App beides zugleich darstellen, aber wenn man schon den ganzen Vorgang betonen möchte, dann sollte man wenigstens die IP Ranges nicht derart vergewaltigen und Routernamen nicht als „sub.sub@sub.sub.domain“ darsstellen, was völliger Käse ist. Lustig auch, dass die CIA ihren Outbound-Router auch gleich CIA-Langley nennt 😀 Sehr geheim.

Der Zuschauer versetzt sich ja immerhin in den Film hinein und Neutralität hin oder her, man hätte lieber interne IPs nehmen sollen, statt so ein Bullshit zu fabrizieren. Bei der US Serie Mr. Robot wird es immerhin so praktiziert.

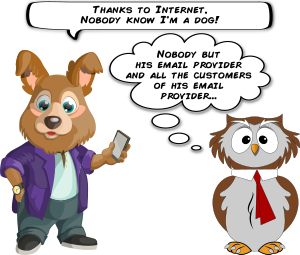

Mal ehrlich, wer würde statt über TOR zu gehen denn die CIA direkt über das Internet angreifen, selbst wenn dazwischen 6 Hops liegen und man getraced werden kann.

Das ganze „Malware Implant“ geschied über das „leelaptop“, welches gerade noch an der Dockingstation im Büro von Lee hing und zum Zeitung lesen benutzt wurde… Ein CIA Laptop was „leelaptop“ heisst, sehr konventionell und sicher.

Interessant jedoch, dass sie den Raum, wo diese Tätigkeiten stattfinden, zuvor mit leeren Händen betritt und dann folgenden Spezial-Laptop aufklappt um darauf rumzuklimpern

Und dann hat die Ex-Agentin, die gerade in den Rechnern der CIA herumstöbert und Daten direkt auf ihren verschlüsselten Stick herunter lädt, ein Warnsystem, dass sie getraced wird. Wenn aber die CIA nur ein „Traceroute“ ausführt, dann endet dieser beim letzten Internet-Router. Wie also kann es sein, dass sie das so toll mitbekommt? Sitzt sie auf dem Router? Sie hatte sich ja nur den Zugang in Rejkjavik in die CIA Systeme verschaffen lassen.

FAZIT: Auch hier kann man davon ausgehen, dass man als Zielgruppe jene Zuschauer voraussetzt, welche die kleinen aber feinen Details weder kennen, noch in der Turbulenz der Filmszenen diese auch ausreichend nachvollziehen können. Allgemein bekommt man dabei jedoch den Eindruck, dass insgeheim vermittelt werden soll, dass man es mit einer Organisation wie die CIA lieber nicht verscherzen sollte und sie lieber nicht versucht zu hacken. Denn alles was danach kommt, bringt lediglich den Tot mit sich. Abschreckung vom feinsten a la USA.

Dennoch schaue ich Jason Bourne immernoch gern, da die Filme insgesamt actionreich sind und eine Spannung aufgebaut wird, die bis zum Schluss aufrecht gehalten wird.

(red)

Jetzt komm, mach doch die Illusion ned kaputt, spannend sind die Filme ja 😉